Беспроводные сети Wi-Fi

Реферат по информатике и ИКТ:

Беспроводные сети

Выполнил:

ученик 9 В класса

Железняк Владислав Александрович

Проверил:

учитель информатики

Гладышева Ольга Николаевна

г.Рубцовск 2010 год.

Оглавление

Оглавление

Введение

1.Архитектура, компоненты сети и стандарты

2.Сравнение стандартов беспроводной передачи данных

3.Организация сети

4.Типы и разновидности соединений

5.Безопасность Wi-Fi сетей

5.1 WEP

5.2 IEEE 802.1X

5.3 WPA

Вывод

Список используемой литературы

Введение

Так сложилось, что в нашей стране большую распространенность получили районные Enthernet сети, затягивающие в квартиру витую пару. Когда дома всего один компьютер, вопросов с подключением кабеля обычно не возникает. Но когда появляется желание лазить в Интернет с компьютера и КПК с возможностью беспроводного подключения, задумываешься о том, как все это грамотно осуществить. Разделить один Интернет-канал на всех домочадцев нам помогают многофункциональные роутеры. Потребность в создании дома персональной Wi-fi сети испытывает, наверное, любой обладатель ноутбука или КПК. Конечно, можно купить точку доступа и организовать беспроводный доступ через нее. Но куда удобнее иметь устройство всё в одном», ведь роутеры справляются с этой функцией ничуть не хуже точек доступа. Главное, на что стоит обращать внимание, это поддерживаемые стандарты Wi-fi. Ибо в последние несколько лет среди производителей появилась тенденция выпускать устройства с поддержкой еще не существующих стандартов. Безусловно, в этом есть определенная польза. Мы получаем большую производительность и дальнобойность wi-fi при использовании оборудования от одного производителя. Однако, поскольку каждый из них реализует новшества так, как ему больше нравится (стандарт ведь пока не принят), совместимости оборудования от разных производителей мы не наблюдаем. Обычно беспроводные сетевые технологии группируются в три типа, различающиеся по масштабу действия их радиосистем, но все они с успехом применяются в бизнесе.

PAN (персональные сети) - короткодействующие, радиусом до 10 м сети, которые связывают ПК и другие устройства - КПК, мобильные телефоны, принтеры и т. п. С помощью таких сетей реализуется простая синхронизация данных, устраняются проблемы с обилием кабелей в офисах, реализуется простой обмен информацией в небольших рабочих группах. Наиболее перспективный стандарт для PAN - это Bluetooth.

WLAN (беспроводные локальные сети) - радиус действия до 100 м. С их помощью реализуется беспроводной доступ к групповым ресурсам в здании, университетском кампусе и т. п. Обычно такие сети используются для продолжения проводных корпоративных локальных сетей. В небольших компаниях WLAN могут полностью заменить проводные соединения. Основной стандарт для WLAN - 802.11.

WWAN (беспроводные сети широкого действия) - беспроводная связь, которая обеспечивает мобильным пользователям доступ к их корпоративным сетям и Интернету. Пока здесь нет доминирующего стандарта, но наиболее активно внедряется технология GPRS - быстрее всего в Европе и с некоторым отставанием в США.

На современном этапе развития сетевых технологий, технология беспроводных сетей Wi-Fi является наиболее удобной в условиях требующих мобильность, простоту установки и использования. Wi-Fi (от англ. wireless fidelity - беспроводная связь) - стандарт широкополосной беспроводной связи семейства 802.11 разработанный в 1997г. Как правило, технология Wi-Fi используется для организации беспроводных локальных компьютерных сетей, а также создания так называемых горячих точек высокоскоростного доступа в Интернет.

1. Архитектура, компоненты сети и стандарты

Стандарт Radio Enthernet IEEE 802.11 - это стандарт организации беспроводных коммуникаций на ограниченной территории в режиме локальной сети, т.е. когда несколько абонентов имеют равноправный доступ к общему каналу передач. 802.11 - первый промышленный стандарт для беспроводных локальных сетей (Wireless Local Area Networks ), или WLAN. Стандарт был разработан Institute of Electrical and Electronics Engineers (IEEE), 802.11 может быть сравнен со стандартом 802.3 для обычных проводных Ethernet сетей. Стандарт RadioEthernet IEEE 802.11 определяет порядок организации беспроводных сетей на уровне управления доступом к среде (MAC-уровне) и физическом (PHY) уровне. В стандарте определен один вариант MAC (Medium Access Control) уровня и три типа физических каналов. Подобно проводному Ethernet, IEEE 802.11 определяет протокол использования единой среды передачи, получивший название carrier sense multiple access collision avoidance (CSMA/CA). Вероятность коллизий беспроводных узлов минимизируется путем предварительной посылки короткого сообщения, называемого ready to send (RTS), оно информирует другие узлы о продолжительности предстоящей передачи и адресате. Это позволяет другим узлам задержать передачу на время, равное объявленной длительности сообщения. Приемная станция должна ответить на RTS посылкой clear to send (CTS). Это позволяет передающему узлу узнать, свободна ли среда и готов ли приемный узел к приему. После получения пакета данных приемный узел должен передать подтверждение (ACK) факта безошибочного приема. Если ACK не получено, попытка передачи пакета данных будет повторена. В стандарте предусмотрено обеспечение безопасности данных, которое включает аутентификацию для проверки того, что узел, входящий в сеть, авторизован в ней, а также шифрование для защиты от подслушивания. На физическом уровне стандарт предусматривает два типа радиоканалов и один инфракрасного диапазона. В основу стандарта 802.11 положена сотовая архитектура. Сеть может состоять из одной или нескольких ячеек (сот). Каждая сота управляется базовой станцией, называемой точкой доступа (Access Point, AP). Точка доступа и находящиеся в пределах радиуса ее действия рабочие станции образуют базовую зону обслуживания (Basic Service Set, BSS). Точки доступа многосотовой сети взаимодействуют между собой через распределительную систему (Distribution System, DS), представляющую собой эквивалент магистрального сегмента кабельных ЛС. Вся инфраструктура, включающая точки доступа и распределительную систему, образует расширенную зону обслуживания (Extended Service Set).Стандартом предусмотрен также односотовый вариант беспроводной сети, который может быть реализован и без точки доступа, при этом часть ее функций выполняется непосредственно рабочими станциями.

2. Сравнение стандартов беспроводной передачи данных

В окончательной редакции широко распространенный стандарт 802.11b был принят в 1999 г. и благодаря ориентации на свободный от лицензирования диапазон 2,4 ГГц завоевал наибольшую популярность у производителей оборудования. Пропускная способность (теоретическая 11 Мбит/с, реальная - от 1 до 6 Мбит/с) отвечает требованиям большинства приложений. Поскольку оборудование 802.11b, работающее на максимальной скорости 11 Мбит/с, имеет меньший радиус действия, чем на более низких скоростях, то стандартом 802.11b предусмотрено автоматическое понижение скорости при ухудшении качества сигнала. К началу 2004 года в эксплуатации находилось около 15 млн. радиоустройств 802.11b. В конце 2001-го появился - стандарт беспроводных локальных сетей 802.11a, функционирующих в частотном диапазоне 5 ГГц (диапазон ISM). Беспроводные ЛВС стандарта IEEE 802.11a обеспечивают скорость передачи данных до 54 Мбит/с, т. е. примерно в пять раз быстрее сетей 802.11b, и позволяют передавать большие объемы данных, чем сети IEEE 802.11b. К недостаткам 802.11а относятся большая потребляемая мощность радиопередатчиков для частот 5 ГГц, а также меньший радиус действия (оборудование для 2,4 ГГц может работать на расстоянии до 300 м, а для 5 ГГц - около 100 м). Кроме того, устройства для 802.11а дороже, но со временем ценовой разрыв между продуктами 802.11b и 802.11a будет уменьшаться.

802.11g является новым стандартом, регламентирующим метод построения WLAN, функционирующих в нелицензируемом частотном диапазоне 2,4 ГГц. Максимальная скорость передачи данных в беспроводных сетях IEEE 802.11g составляет 54 Мбит/с. Стандарт 802.11g представляет собой развитие 802.11b и обратно совместим с 802.11b. Соответственно ноутбук с картой 802.11g сможет подключаться и к уже действующим точкам доступа 802.11b, и ко вновь создаваемым 802.11g. Теоретически 802.11g обладает достоинствами двух своих предшественников. В числе преимуществ 802.11g надо отметить низкую потребляемую мощность, большую дальность действия и высокую проникающую способность сигнала. Можно надеяться и на разумную стоимость оборудования, поскольку низкочастотные устройства проще в изготовлении.

3. Организация сети

Стандарт IEEE 802.11 работает на двух нижних уровнях модели ISO/OSI: физическом и канальном. Другими словами, использовать оборудование Wi-Fi так же просто, как и Ethernet: протокол TCP/IP накладывается поверх протокола, описывающего передачу информации по каналу связи. Расширение IEEE 802.11b не затрагивает канальный уровень и вносит изменения в IEEE 802.11 только на физическом уровне. В беспроводной локальной сети есть два типа оборудования: клиент (обычно это компьютер, укомплектованный беспроводной сетевой картой, но может быть и иное устройство) и точка доступа, которая выполняет роль моста между беспроводной и проводной сетями. Точка доступа содержит приемопередатчик, интерфейс проводной сети, а также встроенный микрокомпьютер и программное обеспечение для обработки данных.

4. Типы и разновидности соединений

1. Соединение Ad-Hoc (точка-точка).

Все компьютеры оснащены беспроводными картами (клиентами) и соединяются напрямую друг с другом по радиоканалу работающему по стандарту 802.11b и обеспечивающих скорость обмена 11 Mбит/с, чего вполне достаточно для нормальной работы.

2. Инфраструктурное соединение.

Все компьютеры оснащены беспроводными картами и подключаются к точке доступа. Которая, в свою очередь, имеет возможность подключения к проводной сети. Данная модель используется когда необходимо соединить больше двух компьютеров. Сервер с точкой доступа может выполнять роль роутера и самостоятельно распределять интернет-канал.

3. Точка доступа, с использованием роутера и модема.

Точка доступа включается в роутер, роутер - в модем (эти устройства могут быть объединены в два или даже в одно). Теперь на каждом компьютере в зоне действия Wi-Fi , в котором есть адаптер Wi-Fi, будет работать интернет.

4. Соединение мост.

Компьютеры объединены в проводную сеть. К каждой группе сетей подключены точки доступа, которые соединяются друг с другом по радио каналу. Этот режим предназначен для объединения двух и более проводных сетей. Подключение беспроводных клиентов к точке доступа, работающей в режиме моста невозможно.

5. Репитер.

Точка доступа просто расширяет радиус действия другой точки доступа, работающей в инфраструктурном режиме.

5. Безопасность Wi-Fi сетей

Устройства стандарта 802.11 связываются друг с другом, используя в качестве переносчика данных сигналы, передаваемые в диапазоне радиочастот. Данные передаются по радио отправителем, полагающим, что приемник также работает в выбранном радиодиапазоне. Недостатком такого механизма является то, что любая другая станция, использующая этот диапазон, тоже способна принять эти данные.

Если не использовать какой-либо механизм защиты, любая станция стандарта 802.11 сможет обработать данные, посланные по беспроводной локальной сети, если только ее приемник работает в том же радиодиапазоне. Для обеспечения хотя бы минимального уровня безопасности необходимы следующие компоненты:

Средства для принятия решения относительно того, кто или что может использовать беспроводную LAN. Это требование удовлетворяется за счет механизма аутентификации, обеспечивающего контроль доступа к LAN.

Средства защиты информации, передаваемой через беспроводную среду. Это требование удовлетворяется за счет использования алгоритмов шифрования.

В спецификации стандарта 802.11 регламентировано применение механизма аутентификации устройств с открытым и с совместно используемым ключом и механизма WEP, обеспечивающего защищенность данных на уровне проводных сетей. Оба алгоритма аутентификации, с открытым и с совместно используемым ключом, основаны на WEP-шифровании и применении WEP-ключей для контроля доступа. Поскольку алгоритм WEP играет важную роль в обеспечении безопасности сетей стандарта 802.11, необходимо рассмотреть основы шифрования и шифры.

Обзор систем шифрования

Механизмы шифрования основаны на алгоритмах, которые рандомизируют данные. Используются два вида шифров:

Поточный (групповой) шифр.

Блочный шифр.

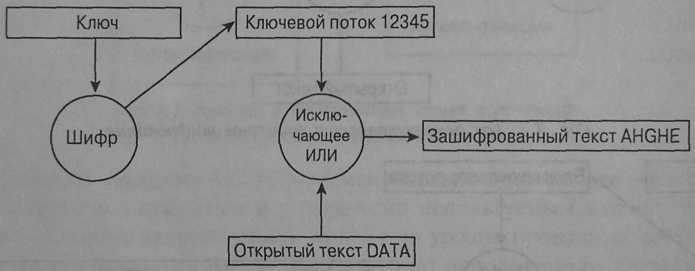

Шифры обоих типов работают, генерируя ключевой поток (key stream), получаемый на основе значения секретного ключа. Ключевой поток смешивается с данными, или открытым текстом, в результате чего получается закодированный выходной сигнал, или зашифрованный текст. Названные два вида шифров отличаются по объему данных, с которыми они могут работать одновременно.

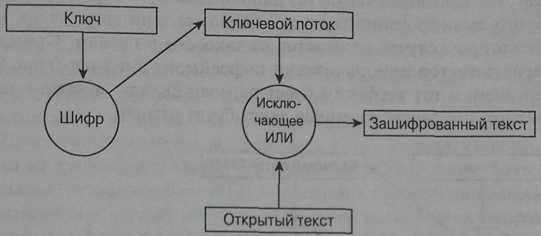

Поточный шифр генерирует непрерывный ключевой поток, основываясь на значении ключа. Например, поточный шифр может генерировать 15-разрядный ключевой поток для шифрования одного фрейма и 200-разрядный ключевой поток для шифрования другого. На рис. 1 проиллюстрирована работа поточного шифра. Поточные шифры — это небольшие и эффективные алгоритмы шифрования, благодаря которым нагрузка на центральный процессор оказывается небольшой. Наиболее распространенным является поточный шифр RC4, который и лежит в основе алгоритма WEP.

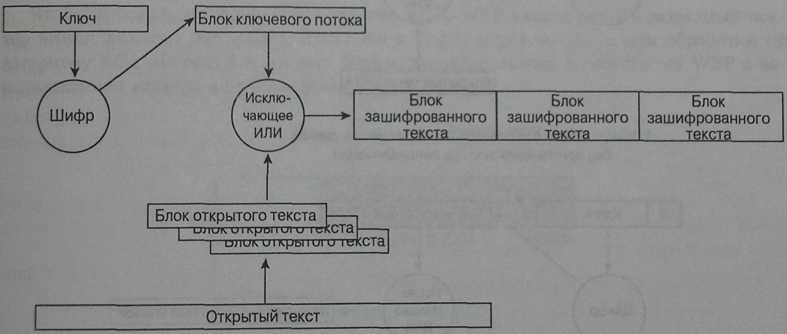

Блочный шифр, наоборот, генерирует единственный ключевой поток шифрования фиксированного размера. Открытый текст делится на блоки, и каждый блок смешивается с ключевым потоком независимо. Если блок открытого текста меньше, чем блок ключевого потока, первый дополняется с целью получения блока нужного размера. На рис. 2 проиллюстрирована работа блочного шифра. Процесс фрагментации, а также другие особенности шифрования с использованием блочного шифра вызывают повышенную, по сравнению с поточным шифрованием, нагрузку на центральный процессор. В результате производительность устройств, применяющих блочное шифрование, снижается.

|

|

|

Рис. 1. Осуществляется поточного шифрования. |

|

|

|

Рис. 2. Осуществляется блочного шифрования. |

Процесс шифрования, описанный нами для поточных и блочных шифров, называется режим шифрования с помощью книги электронных кодов (Electronic Code Book, ЕСВ). Режим шифрования ЕСВ характеризуется тем, что один и тот же открытый текст после шифрования преобразуется в один и тот же зашифрованный текст. Этот фактор потенциально представляет собой угрозу для безопасности, поскольку злоумышленники могут получать образцы зашифрованного текста и выдвигать какие-то предположения об исходном тексте.

Некоторые методы шифрования позволяют решить эту проблему.

Векторы инициализации (initialization vectors, IV).

Режимы с обратной связью (feedback modes).

Векторы инициализации

Вектор инициализации — это номер, добавляемый к ключу, конечным результатом этого является изменение информации ключевого потока. Вектор инициализации связывается с ключом до того, как начнется генерация ключевого потока. Вектор инициализации все время изменяется, то же самое происходит с ключевым потоком. На рис. 4 показаны два сценария. Первый относится к шифрованию с использованием поточного шифра без применения вектора инициализации. В этом случае открытый текст DATA после смешения с ключевым потоком 12345 всегда преобразуется в зашифрованный текст AHGHE. Второй сценарий показывает, как тот же открытый текст смешивается с ключевым потоком, дополненным вектором инициализации для получения другого зашифрованного текста. Обратите внимание на то, что зашифрованный текст во втором случае отличается от такового в первом. Стандарт 802.11 рекомендует изменять вектор инициализации пофреймово (on a per-frame basis). Это означает, что если один и тот же фрейм будет передан дважды, весьма высокой окажется вероятность того, что зашифрованный текст будет разным.

Рис.1 - Шифрование с использованием поточного шифра без применения вектора инициализации

1. Шифрование с использованием поточного шифра без применения вектора инициализации

Рис. 3. Шифрование и векторы инициализации

Режимы с обратной связью

Режимы с обратной связью представляют собой модификации процесса шифрования, выполненные во избежание того, чтобы один и тот же открытый текст преобразовывался в ходе шифрования в одинаковый зашифрованный текст.

5.1 WEP

Спецификация стандарта 802.11 предусматривает обеспечение защиты данных с использованием алгоритма WEP. Этот алгоритм основан на применении симметричного поточного шифра RC4. Симметричность RC4 означает, что согласованные WEP-ключи размером 40 или 104 бит статично конфигурируются на клиентских устройствах и в точках доступа. Алгоритм WEP был выбран главным образом потому, что он не требует объемных вычислений. Хотя персональные компьютеры с беспроводными сетевыми картами стандарта 802.11 сейчас широко распространены, в 1997 году ситуация была иной. Большинство из устройств, включаемых в беспроводные LAN, составляли специализированные устройства (application-specific devices, ASD). Примерами таких устройств могут служить считыватели штрих-кодов, планшетные ПК (tablet PC) и телефоны стандарта 802.11. Приложения, которые выполнялись этими специализированными устройствами, обычно не требовали большой вычислительной мощности, поэтому ASD оснащались слабенькими процессорами. WEP - простой в применении алгоритм, для записи которого в некоторых случаях достаточно 30 строк кода. Малые непроизводительные расходы, возникающие при применении этого алгоритма, делают его идеальным алгоритмом шифрования для специализированных устройств.

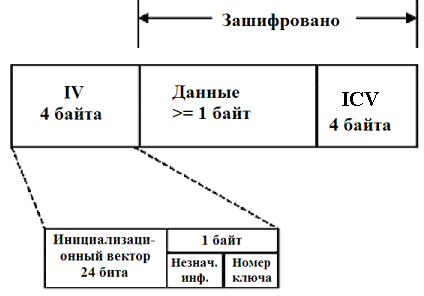

Чтобы избежать шифрования в режиме ЕСВ, WEP использует 24-разрядный вектор инициализации, который добавляется к ключу перед выполнением обработки по алгоритму RC4. На рис. 4 показан фрейм, зашифрованный по алгоритму WEP с использованием вектора инициализации.

|

|

|

Рис. 4. Фрейм, зашифрованный по алгоритму WEP |

Вектор инициализации должен изменяться пофреймово во избежание IV-коллизий. Коллизии такого рода происходят, когда используются один и тот же вектор инициализации и один и тот же WEP-ключ, в результате чего для шифрования фрейма используется один и тот же ключевой поток. Такая коллизия предоставляет злоумышленникам большие возможности по разгадыванию данных открытого текста путем сопоставления подобных элементов. При использовании вектора инициализации важно предотвратить подобный сценарий, поэтому вектор инициализации часто меняют. Большинство производителей предлагают пофреимовые векторы инициализации в своих устройствах для беспроводных LAN.

Спецификация стандарта 802.11 требует, чтобы одинаковые WEP-ключи были сконфигурированы как на клиентах, так и на устройствах, образующих инфраструктуру сети. Можно определять до четырех ключей на одно устройство, но одновременно для шифрования отправляемых фреймов используется только один из них.

WEP-шифрование используется только по отношению к фреймам данных и во время процедуры аутентификации с совместно используемым ключом. По алгоритму WEP шифруются следующие поля фрейма данных стандарта 802.11:

Данные или полезная нагрузка (payload).

Контрольный признак целостности (integrity check value, ICV).

Значения всех остальных полей передаются без шифрования. Вектор инициализации должен быть послан незашифрованным внутри фрейма, чтобы приемная станция могла получить его и использовать для корректной расшифровки полезной нагрузки и ICV. На рис. 6 схематично представлен процесс шифрования, передачи, приема и расшифровки фрейма данных в соответствии с алгоритмом WEP.

В дополнение к шифрованию данных спецификация стандарта 802.11 предлагает использовать 32-разрядное значение, функция которого — осуществлять контроль целостности. Этот контрольный признак целостности говорит приемнику о том, что фрейм был получен без повреждения в процессе передачи.

Контрольный признак целостности вычисляется по всем полям фрейма с использованием 32-разрядной полиномиальной функции контроля и с помощью циклического избыточного кода (CRC-32). Станция-отправитель вычисляет это значение и помещает результат в поле ICV. Значение поля ICV включается в часть фрейма, шифруемую по алгоритму WEP, так что его не могут просто так "увидеть" злоумышленники. Получатель фрейма дешифрует его, вычисляет значение ICV и сравнивает результат со значением поля ICV полученного фрейма. Если эти значения совпадают, фрейм считается подлинным, неподдельным. Если они не совпадают, такой фрейм отбрасывается.

Механизмы аутентификации стандарта 802.11

Спецификация стандарта 802.11 оговаривает два механизма, которые могут применяться для аутентификации клиентов WLAN:

Открытая аутентификация (open authentication).

Аутентификация с совместно используемым ключом (shared key authentication).

Открытая аутентификация по сути представляет собой алгоритм с нулевой аутентификацией (null authentication algorithm). Точка доступа принимает любой запрос на аутентификацию. Это может быть просто бессмысленный сигнал, используемый для указания на применение именно этого алгоритма аутентификации, тем не менее, открытая аутентификация играет определенную роль в сетях стандарта 802.11. Столь простые требования к аутентификации позволяют устройствам быстро получить доступ к сети.

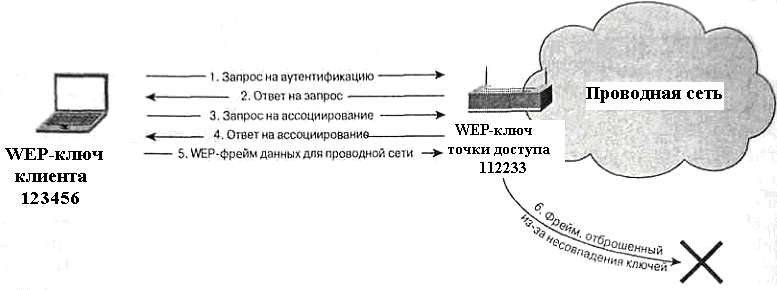

Контроль доступа при открытой аутентификации осуществляется с использованием заранее сконфигурированного WEP-ключа в точке доступа и на клиентской станции. Эта станция и точка доступа должны иметь одинаковые ключи, тогда они могут связываться между собой. Если станция и точка доступа не поддерживают алгоритм WEP, в BSS невозможно обеспечить защиту. Любое устройство может подключиться к такому BSS, и все фреймы данных передаются незашифрованными.

После выполнения открытой аутентификации и завершения процесса ассоциирования клиент может начать передачу и прием данных. Есликл иент сконфигурирован так, что его ключ отличается от ключа точки доступа, он не сможет правильно зашифровывать и расшифровывать фреймы, и такие фреймы будут отброшены как точкой доступа, так и клиентской станцией. Этот процесс предоставляет собой довольно-таки эффективное средство контроля доступа к BSS (рис. 5).

|

|

|

Рис. 5. Процесс открытой аутентификации при различии WEP-ключей |

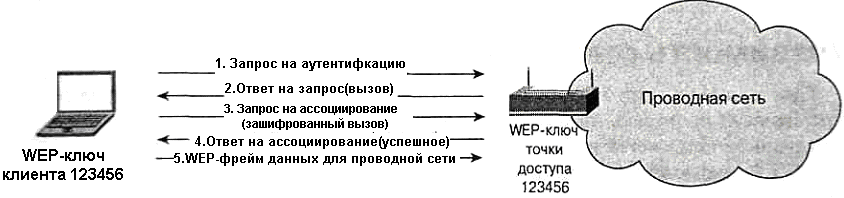

В отличие от открытой аутентификации, при аутентификации с совместно используемым ключом требуется, чтобы клиентская станция и точка доступа были способны поддерживать WEP и имели одинаковые WEP-ключи. Процесс аутентификации с совместно используемым ключом осуществляется следующим образом.

1. Клиент посылает точке доступа запрос на аутентификацию с совместно используемым ключом.

2. Точка доступа отвечает фреймом вызова (challenge frame), содержащим открытый текст.

3. Клиент шифрует вызов и посылает его обратно точке доступа.

4. Если точка доступа может правильно расшифровать этот фрейм и получить свой исходный вызов, клиенту посылается сообщение об успешной аутентификации.

5. Клиент получает доступ к WLAN.

Предпосылки, на которых основана аутентификация с совместно используемым ключом, точно такие же, как и те, которые предполагались при открытой аутентификации, использующей WEP-ключи в качестве средства контроля доступа. Разница между этими двумя схемами состоит в том, что клиент не может ассоциировать себя с точкой доступа при использовании механизма аутентификации с совместно используемым ключом, если его ключ не сконфигурирован должным образом. На рис. 6 схематично представлен процесс аутентификации с совместно используемым ключом.

|

|

|

Рис. 6. Процесс аутентификации с совместно используемым ключом |

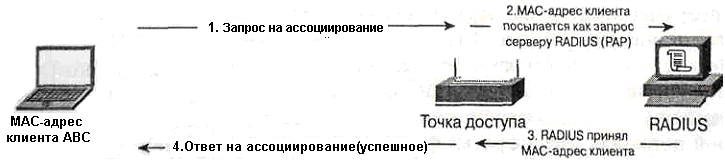

Аутентификация с использованием МАС-адресов

Аутентификация с использованием МАС-адресов не специфицирована стандартом 802.11. но обеспечивается многими производителями. В ходе аутентификации с использованием МАС-адресов проверяется соответствие МАС-адреса клиента локально сконфигурированному списку разрешенных адресов или списку, хранящемуся на внешнем аутентификационном сервере. Аутентификация с использованием МАС-адресов усиливает действие открытой аутентификации и аутентификации с совместно используемым ключом, обеспечиваемыми стандартом 802.11, потенциально снижая тем самым вероятность того, что неавторизованные устройства получат доступ к сети. Например, администратор сети может пожелать ограничить доступ к определенной точке доступа для трех конкретных устройств. Если все станции и все точки доступа BSS используют одинаковые WEP-ключи, при использовании открытой аутентификации и аутентификации с совместно используемым ключом такой сценарий реализовать трудно. Чтобы усилить действие механизма аутентификации стандарта 802.11, он может применить аутентификацию с использованием МАС-адресов.

|

Рис. 7. Процесс аутентификации с использованием МАС-адресов |

Уязвимость открытой аутентификации

При использовании механизма открытой аутентификации точка доступа не имеет возможности проверить правомочность клиента. Отсутствие такой возможности является недостатком системы защиты, если в беспроводной локальной сети не используется WEP-шифрование. Даже при использовании и клиентом, и точкой доступа статичного WEP механизм открытой аутентификации не предоставляет средств для определения того, кто использует устройство WLAN. Авторизованное устройство в руках неавторизованного пользователя — это угроза безопасности, равносильная полному отсутствию какой-либо защиты сети!

Уязвимость WEP-шифрования

Наиболее серьезные и непреодолимые проблемы защиты сетей стандарта 802.11 были выявлены криптоаналитиками Флурером (Fluhrer), Мантином (Mantin) и Шамиром (Shamir). В своей статье они показали, что WEP-ключ может быть получен путем пассивного накопления отдельных фреймов, распространяющихся в беспроводной LAN.

Уязвимость обусловлена как раз тем, как механизм WEP применяет алгоритм составления ключа (key scheduling algorithm, KSA) на основе поточного шифра RC4. Часть векторов инициализации (их называют слабые IV — weak IV) могут раскрыть биты ключа в результате проведения статистического анализа. Исследователи компании AT&T и университета Rice воспользовались этой уязвимостью и выяснили, что можно заполучить WEP-ключи длиной 40 или 104 бит после обработки 4 миллионов фреймов. Для первых беспроводных LAN стандарта 802.11b это означает, что они должны передавать фреймы примерно один час, после чего можно вывести 104-разрядный WEP-ключ. Подобная уязвимость делает WEP неэффективным механизмом обеспечения защиты информации.

Атака считается пассивной, если атакующий просто прослушивает BSS и накапливает переданные фреймы. В отличие от уязвимости аутентификации с совместно используемым ключом, атакующий, как показали Флурер, Мантин и Шамир, может заполучить действующий WEP-ключ, а не только ключевой поток. Эта информация позволит атакующему получить доступ к BSS в качестве аутентифицированного устройства без ведома администратора сети.

Если атаки такого типа окажется недостаточно, можно, как показывает теория, провести на механизм WEP и другую (правда, на практике атаки такого рода не проводились). Эта логически возможная атака может быть основана на методах, применяемых для преодоления защиты, обеспечиваемой механизмом аутентификации с совместно используемым ключом: для получения ключевого потока используются открытый текст и соответствующий ему зашифрованный текст.

Как уже говорилось, выведенный ключевой поток можно использовать для дешифровки фреймов для пары "вектор инициализации —WEP-ключ" и для определенной длины. Умозрительно можно предположить, что атакующий будет прослушивать сеть с целью накопления как можно большего числа таких ключевых потоков, чтобы создать базу данных ключ поток, взломать сеть и получить возможность расшифровывать фреймы. В беспроводной LAN, в которой не используется аутентификация с совместно используемым ключом, атака с применением побитовой обработки фрейма позволяет злоумышленнику вывести большое количество ключевых потоков за короткое время.

Атаки с использованием побитовой обработки (или "жонглирования битами", bit flipping) основаны на уязвимости контрольного признака целостности (ICV). Данный механизм базируется на полиномиальной функции CRC-32. Но эта функция неэффективна как средство контроля целостности сообщения. Математические свойства функции CRC-32 позволяют подделать фрейм и модифицировать значение ICV, даже если исходное содержимое фрейма неизвестно.

Хотя размер полезных данных может быть разным для различных фреймов, многие элементы фреймов данных стандарта 802.11 остаются одними и теми же и на одних и тех же позициях. Атакующий может использовать этот факт и подделать часть фрейма с полезной информацией, чтобы модифицировать пакет более высокого уровня.

5.2 IEEE 802.1X

Как показало время, WEP оказалась не самой надёжной технологией защиты. После 2001 года для проводных и беспроводных сетей был внедрён новый стандарт IEEE 802.1X, который использует вариант динамических 128-разрядных ключей шифрования, то есть периодически изменяющихся во времени. Таким образом, пользователи сети работают сеансами, по завершении которых им присылается новый ключ. Например, Windows XP поддерживает данный стандарт, и по умолчанию время одного сеанса равно 30 минутам. IEEE 802.1X - это новый стандарт, который оказался ключевым для развития индустрии беспроводных сетей в целом. За основу взято исправление недостатков технологий безопасности, применяемых в 802.11, в частности, возможность взлома WEP, зависимость от технологий производителя и т. п. 802.1X позволяет подключать в сеть даже PDA-устройства, что позволяет более выгодно использовать саму идею беспроводной связи. С другой стороны, 802.1X и 802.11 являются совместимыми стандартами. В 802.1X применяется тот же алгоритм, что и в WEP, а именно - RC4, но с некоторыми отличиями. 802.1X базируется на протоколе расширенной аутентификации (EAP).

Протокол ЕАР (RFC 2284) и стандарт 802.1X не регламентируют использование особого алгоритма аутентификации. Администратор сети может применять соответствующую протоколу ЕАР разновидность аутентификации — или 802.1X, или ЕАР. Единственное требование — чтобы как клиент стандарта 802.11 (здесь он называется просителем (supplicant)), так и сервер аутентификации поддерживали алгоритм ЕАР-аутентификации. Такая открытая и расширяемая архитектура позволяет использовать базовую аутентификацию в различных условиях, и в каждой ситуации можно применять подходящую разновидность аутентификации.

Ниже приведены примеры типов ЕАР-аутентификации.

ЕАР защиты транспортного уровня (EAP-transport layer security, EAP-PEAP). Работает аналогично протоколу защищенных сокетов (secure sockets layer, SSL). Взаимная аутентификация выполняется с использованием цифровых сертификатов на стороне сервера для создания SSL-туннеля для клиента, осуществляющего защищенную аутентификацию в сети.

EAP-Message Digest 5 (EAP-MD5). Аналогично протоколу аутентификации с предварительным согласованием вызова (challenge handshake authentication protocol, CHAP), EAP-MD5 обеспечивает работу алгоритма односторонней аутентификации с использованием пароля.

EAP-Cisco. ЕАР-аутентификация типа EAP-Cisco, которую называют также LEAP, была первой, определенной для применения специально в беспроводных LAN. EAP-Cisco — это алгоритм взаимной аутентификации с использованием пароля.

EAP-SIM, EAP-AKA - используются в сетях GSM мобильной связи

EAP-MSCHAP V2 - метод аутентификации на основе логина/пароля пользователя в MS-сетях

EAP-TLS - аутентификация на основе цифровых сертификатов

EAP-SecureID - метод на основе однократных паролей

Аутентификация по стандарту 802.1X требует наличия трех составляющих.

Проситель. Размещается на стороне клиента беспроводной LAN.

Аутентификатор (authenticator). Размещается в точке доступа.

Сервер аутентификации. Размещается на сервере RADIUS.

Теперь рассмотрим сам процесс аутентификации. Он состоит из следующих стадий:

Клиент может послать запрос на аутентификацию (EAP-start message) в сторону точки доступа.

Точка доступа (Аутентификатор) в ответ посылает клиенту запрос на идентификацию клиента (EAP-request/identity message). Аутентификатор может послать EAP-request самостоятельно, если увидит, что какой-либо из его портов перешел в активное состояние

Клиент в ответ высылает EAP-response packet с нужными данными, который точка доступа (аутентификатор) перенаправляет в сторону Radius-сервера (сервера аутентификации).

Сервер аутентификации посылает аутентификатору (точке доступа) challenge-пакет (запрос информации о подлинности клиента). Аутентификатор пересылает его клиенту.

Далее происходит процесс взаимной идентификации сервера и клиента. Количество стадий пересылки пакетов туда-сюда варьируется в зависимости от метода EAP, но для беспроводных сетей приемлема лишь «strong» аутентификация с взаимной аутентификацией клиента и сервера (EAP-TLS, EAP-TTLS, EAP-PEAP) и предварительным шифрованием канала связи.

На следующий стадии, сервер аутентификации, получив от клиента необходимую информацию, разрешает (accept) или запрещает (reject) тому доступ, с пересылкой данного сообщения аутентификатору. Аутентификатор (точка доступа) открывает порт для Supplicant-а, если со стороны RADIUS-сервера пришел положительный ответ (Accept).

Порт открывается, аутентификатор пересылает клиенту сообщение об успешном завершении процесса, и клиент получает доступ в сеть

После отключения клиента, порт на точке доступа опять переходит в состояние «закрыт».

5.3 WPA

В конце 2003 года был внедрён стандарт Wi-Fi Protected Access (WPA), который совмещает преимущества динамического обновления ключей IEEE 802.1X с кодированием протокола интеграции временного ключа TKIP, протоколом расширенной аутентификации (EAP) и технологией проверки целостности сообщений MIC. WPA - это временный стандарт, о котором договорились производители оборудования, пока не вступил в силу IEEE 802.11i. По сути, WPA = 802.1X + EAP + TKIP + MIC, где:

WPA - технология защищённого доступа к беспроводным сетям

EAP - протокол расширенной аутентификации (Extensible Authentication Protocol)

TKIP - протокол интеграции временного ключа (Temporal Key Integrity Protocol)

MIC - технология проверки целостности сообщений (Message Integrity Check).

От внешнего проникновения и изменения информации также обороняет технология проверки целостности сообщений (Message Integrity Check). Достаточно сложный математический алгоритм позволяет сверять отправленные в одной точке и полученные в другой данные. Если замечены изменения и результат сравнения не сходится, такие данные считаются ложными и выбрасываются. Благодаря MIC могут быть ликвидированы слабые места защиты, способствующие проведению атак с использованием поддельных фреймов и жонглированием битами, рассмотренные ранее в. IEEE предложила специальный алгоритм, получивший название Michael (Майкл), чтобы усилить роль ICV в шифровании фреймов данных стандарта 802.11.

MIC имеет уникальный ключ, который отличается от ключа, используемого для шифрования фреймов данных. Этот уникальный ключ перемешивается с назначенным МАС-адресом и исходным МАС-адресом фрейма, а также со всей незашифрованной частью фрейма, несущей полезную нагрузку.

Меры противодействия MIC состоят в выполнении приемником следующих задач:

Приемник удаляет существующий ключ на ассоциирование.

Приемник регистрирует проблему как относящуюся к безопасности сети.

Ассоциированный клиент, от которого был получен ложный фрейм, не может быть ассоциирован и аутентифицирован в течение 60 секунд, чтобы замедлить атаку

Если клиент получил ложный фрейм, то он отбрасывает все фреймы, не соот ветствующие стандарту 802.1X. Такой клиент также запрашивает новый ключ.

Стандарт TKIP использует автоматически подобранные 128-битные ключи, которые создаются непредсказуемым способом и общее число вариаций которых достигает 500 миллиардов. Сложная иерархическая система алгоритма подбора ключей и динамическая их замена через каждые 10 Кбайт (10 тыс. передаваемых пакетов) делают систему максимально защищённой.

Правда, TKIP сейчас не является лучшим в реализации шифрования, поскольку в силу вступают новые алгоритмы, основанные на технологии Advanced Encryption Standard (AES), которая, уже давно используется в VPN. Что касается WPA, поддержка AES уже реализована в Windows XP, пока только опционально.

Помимо этого, параллельно развивается множество самостоятельных стандартов безопасности от различных разработчиков, в частности, в данном направлении преуспевают Intel и Cisco. В 2004 году появляется WPA2, или 802.11i, который, в настоящее время является максимально защищённым.

Таким образом, на сегодняшний день у обычных пользователей и администраторов сетей имеются все необходимые средства для надёжной защиты Wi-Fi, и при отсутствии явных ошибок (пресловутый человеческий фактор) всегда можно обеспечить уровень безопасности, соответствующий ценности информации, находящейся в такой сети.

Вывод

Сегодня беспроводную сеть считают защищенной, если в ней функционируют три основных составляющих системы безопасности: аутентификация пользователя, конфиденциальность и целостность передачи данных. Для получения достаточного уровня безопасности необходимо воспользоваться рядом правил при организации и настройке частной Wi-Fi-сети:

максимальный уровень безопасности обеспечит применение VPN - используйте эту технологию в корпоративных сетях. И хотя технология VPN не предназначалась изначально именно для Wi-Fi, она может использоваться для любого типа сетей, и идея защитить с её помощью беспроводные их варианты одна из лучших на сегодня. Плюс технологии состоит и в том, что на протяжении более трёх лет практического использования в индустрии данный протокол не получил никаких нареканий со стороны пользователей. Информации о его взломах не было.;

если есть возможность использовать 802.1X (например, точка доступа поддерживает, имеется RADIUS-сервер) - воспользуйтесь ей (впрочем, уязвимости есть и у 802.1X);

перед покупкой сетевых устройств внимательно ознакомьтесь с документацией. Узнайте, какие протоколы или технологии шифрования ими поддерживаются. Проверьте, поддерживает ли эти технологии шифрования ваша ОС. Если нет, то скачайте апдейты на сайте разработчика. Если ряд технологий не поддерживается со стороны ОС, то это должно поддерживаться на уровне драйверов;

обратите внимание на устройства, использующие WPA2 и 802.11i, поскольку в этом стандарте для обеспечения безопасности используется новый Advanced Encryption Standard (AES);

если точка доступа позволяет запрещать доступ к своим настройкам с помощью беспроводного подключения, то используйте эту возможность. Настраивайте AP только по проводам. Не используйте по радио протокол SNMP, web-интерфейс и telnet;

если точка доступа позволяет управлять доступом клиентов по MAC-адресам (Media Access Control, в настройках может называться Access List), используйте эту возможность. Хотя MAC-адрес и можно подменить, тем не менее это дополнительный барьер на пути злоумышленника;

если оборудование позволяет запретить трансляцию в эфир идентификатора SSID, используйте эту возможность (опция может называться "closed network"), но и в этом случае SSID может быть перехвачен при подключении легитимного клиента;

запретите доступ для клиентов с SSID по умолчанию "ANY", если оборудование позволяет это делать. Не используйте в своих сетях простые SSID - придумайте что-нибудь уникальное, не завязанное на название вашей организации и отсутствующее в словарях. Впрочем, SSID не шифруется и может быть легко перехвачен (или подсмотрен на ПК клиента);

располагайте антенны как можно дальше от окон, внешних стен здания, а также ограничивайте мощность радиоизлучения, чтобы снизить вероятность подключения «с улицы». Используйте направленные антенны, не используйте радиоканал по умолчанию;

если при установке драйверов сетевых устройств предлагается выбор между технологиями шифрования WEP, WEP/WPA (средний вариант), WPA, выбирайте WPA (в малых сетях можно использовать режим Pre-Shared Key (PSK)). Если устройства не поддерживают WPA, то обязательно включайте хотя бы WEP. При выборе устройства никогда не приобретайте то, что не поддерживает даже 128bit WEP.

всегда используйте максимально длинные ключи. 128-бит - это минимум (но если в сети есть карты 40/64 бит, то в этом случае с ними вы не сможете соединиться). Никогда не прописывайте в настройках простые, «дефолтные» или очевидные ключи и пароли (день рождения, 12345), периодически их меняйте (в настройках обычно имеется удобный выбор из четырёх заранее заданных ключей - сообщите клиентам о том, в какой день недели какой ключ используется).

не давайте никому информации о том, каким образом и с какими паролями вы подключаетесь (если используются пароли). Искажение данных или их воровство, а также прослушивание траффика путем внедрения в передаваемый поток - очень трудоемкая задача при условиях, что применяются длинные динамически изменяющиеся ключи. Поэтому хакерам проще использовать человеческий фактор;

если вы используете статические ключи и пароли, позаботьтесь об их частой смене. Делать это лучше одному человеку - администратору;

если в настройках устройства предлагается выбор между методами WEP-аутентификации "Shared Key" и "Open System", выбирайте "Shared Key". Если AP не поддерживает фильтрацию по MAC-адресам, то для входа в "Open System" достаточно знать SSID, в случае же "Shared Key" клиент должен знать WEP-ключ. Впрочем, в случае "Shared Key" возможен перехват ключа, и при этом ключ доступа одинаков для всех клиентов. В связи с этим многие источники рекомендуют "Open System";

обязательно используйте сложный пароль для доступа к настройкам точки доступа. Если точка доступа не позволяет ограничивать доступ паролем, её место на свалке;

если для генерации ключа предлагается ввести ключевую фразу, то используйте набор букв и цифр без пробелов. При ручном вводе ключа WEP вводите значения для всех полей ключа (при шестнадцатеричной записи вводить можно цифры 0-9 и буквы a-f).

по возможности не используйте в беспроводных сетях протокол TCP/IP для организации папок, файлов и принтеров общего доступа. Организация разделяемых ресурсов средствами NetBEUI в данном случае безопаснее. Не разрешайте гостевой доступ к ресурсам общего доступа, используйте длинные сложные пароли;

по возможности не используйте в беспроводной сети DHCP - вручную распределить статические IP-адреса между легитимными клиентами безопаснее;

на всех ПК внутри беспроводной сети установите файерволлы, старайтесь не устанавливать точку доступа вне брандмауэра, используйте минимум протоколов внутри WLAN (например, только HTTP и SMTP). Дело в том, что в корпоративных сетях файерволл стоит обычно один - на выходе в интернет, взломщик же, получивший доступ через Wi-Fi, может попасть в LAN, минуя корпоративный файерволл;

регулярно исследуйте уязвимости своей сети с помощью специализированных сканеров безопасности (в том числе хакерских типа NetStumbler), обновляйте прошивки и драйвера устройств, устанавливайте заплатки для Windows.

Список используемая литература

1) http://www.lansystems.ru/sec.php?s_uid=130

2) http://www.technorium.ru/cisco/wireless/wpa2.shtml

3) http://www.ixbt.com/comm/prac-wpa-eap.shtml

4) http://www.intuit.ru/department/security/netsecservms/13/