Защита конфиденциальной информации на предприятии

Содержание

Введение

Глава 1. Основы информационной безопасности и защиты информации

1.1 Эволюция термина "информационная безопасность" и понятие конфиденциальности

1.2 Ценность информации

1.3 Каналы распространения и утечки конфиденциальной информации

1.4 Угрозы и система защиты конфиденциальной информации

Глава 2. Организация работы с документами, содержащими конфиденциальные сведения

2.1 Нормативно-методическая база конфиденциального делопроизводства

2.2 Организация доступа и порядок работы персонала с конфиденциальными сведениями, документами и базами данных

2.3 Технологические основы обработки конфиденциальных документов

Глава 3. Защита информации ограниченного доступа в ОАО "ЧЗПСН - Профнастил"

3.1 Характеристика ОАО "ЧЗПСН - Профнастил"

3.2 Система защиты информации в ОАО "ЧЗПСН - Профнастил"

3.3 Совершенствование системы безопасности информации ограниченного доступа

Заключение

Список использованных источников и литературы

Введение

Одной из важнейших составных частей национальной безопасности любой страны в настоящее время единодушно называется ее информационная безопасность. Проблемы обеспечения информационной безопасности становятся все более сложными и концептуально значимыми в связи с массовым переходом информационных технологий в управлении на безбумажную автоматизированную основу.

Выбор темы данной выпускной квалификационной работы обусловлен тем фактом, что современной российской рыночной экономике обязательным условием успеха предпринимателя в бизнесе, получения прибыли и сохранения в целостности созданной им организационной структуры является обеспечение экономической безопасности его деятельности. И одной из главных составных частей экономической безопасности является информационная безопасность.

Объектом исследования в настоящей работе является формирование и функционирование информационных ресурсов в системе управления организацией.

Базой исследования является ОАО "ЧЗПСН - Профнастил"

Предметом исследования - деятельность по обеспечению безопасности информационных ресурсов в системе управления организацией.

Цель исследования - анализ современных технологий, способов, методов и средств защиты конфиденциальной информации предприятия.

В задачи исследования, в соответствии с поставленной целью, входит:

Раскрыть основные составляющие информационной безопасности;

Определить состав информации, которую целесообразно отнести к категории конфиденциальной;

Выявить наиболее распространенные угрозы, каналы распространения и утечки конфиденциальности;

Рассмотреть методы и средства защиты конфиденциальной информации;

Проанализировать нормативно-правовую базу конфиденциального делопроизводства;

Изучить политику безопасности в организации доступа к сведениям конфиденциального характера и порядок работы персонала с конфиденциальными документами;

Рассмотреть технологические системы обработки конфиденциальных документов;

Дать оценку системе защиты информации предприятия ОАО "ЧЗПСН - Профнастил" и привести рекомендации по ее совершенствованию.

В работе были использованы следующие методы исследования: методы познания (описание, анализ, наблюдение, опрос); общенаучные методы (анализ публикационного массива по теме), а также такой документоведческий метод как анализ документации предприятия.

Нормативно-правовая основа выпускной квалификационной работы базируется в первую очередь на Конституции как основном законе Российской Федерации) (1). Статья 23 Конституции РФ гарантирует право на личную, семейную тайну, тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщении. При этом ограничение этого права допускается только на основании судебного решения. Конституцией РФ не допускается (ст.24) сбор, хранение, использование и распространение информации о частной жизни лица без его согласия (1).

Нормы регулирования отношений, возникающих при обращении с конфиденциальной информации, содержатся также в Гражданском кодексе РФ. При этом конфиденциальная информация относится в Гражданском кодексе РФ к нематериальным благам (ст.150) (2).

Критерии, по которым сведения относятся к служебной и коммерческой тайне, содержатся в ст.139 Гражданского кодекса РФ. Она гласит, что информация составляет служебную или коммерческую тайну в случае, когда:

1. Эта информация имеет действительную или потенциальную ценность в силу неизвестности ее третьим лицам;

2. К этой информации нет свободного доступа на законном основании и обладатель информации принимает меры к охране ее конфиденциальности (2).

Кроме того, определение конфиденциальности коммерческой информации содержится в ст.727 Гражданского кодекса РФ (2).

27 июля 2006 года были приняты два важнейших для сферы защиты информации конфиденциального характера федеральных закона: № 149-ФЗ "Об информации, информационных технологиях и о защите информации" (8) и № 152-ФЗ "О персональных данных" (9). В них даны базовые понятия информации и ее защиты. Такие как "информация", "конфиденциальность информации", "персональные данные" и т.д.

10 января 2002 года Президентом РФ был подписан очень важный закон "Об электронной цифровой подписи" (5), развивающий и конкретизирующий положения приведенного выше закона "Об информации…" (8).

Основными в области безопасности конфиденциальной информации также являются законы РФ:

"О государственной тайне" от 22 июля 2004 г. (4);

"О коммерческой тайне" от 29 июля 2004 (он содержит в себе информацию, составляющую коммерческую тайну, режим коммерческой тайны, разглашение информации, составляющую коммерческую тайну) (6);

"Об утверждении Перечня сведений конфиденциального характера" (11);

Об утверждении Перечня сведении, которые не могут составлять коммерческую тайну" (13).

Стандарт, закрепляющий основные термины и определения в области защиты информации - ГОСТ Р 50922-96 (29).

Подробно нормативно-методическая база конфиденциального делопроизводства, изложена во второй главе настоящей работы. В выпускной квалификационной работе были использованы труды ведущих специалистов-документоведов: И.В. Кудряева (83), А.И. Алексенцева (31; 32), Т.В. Кузнецовой (45; 67; 102), А.В. Пшенко (98), Л.В. Санкиной (92), Е.А. Степанова (81; 96).

Понятие информационной безопасности, основные ее составляющие, изложены в трудах В.А. Галатенко (82), В.Н. Ярочкина (56), Г. Зотова (66).

К. Ильин (52) в своих работах рассматривает вопросы безопасности информации при электронном документообороте). Аспекты информационной безопасности описаны в статьях В.Я. Ищейнова (76; 77), М.В. Мецатуняна (77), А.А. Малюка (74), В.К. Сенчагова (93), Е.А. Степанова (96).

Система защиты информации описана в работах Е.А. Степанова (81), З. Богатыренко (74), Т.А. Королькова (69), Г.Г. Аралбаевой (100), А.А. Шиверского (103), В.Н. Мартынова и В.М. Мартынова (49).

Правовому регулированию информации ограниченного доступа посвящены работы авторов: А.А. Антопольского (33), Е.А. Степанова (81), И.Л. Бачило (37, 38), О. Гаврилова (41). Последний, в своей статье указывает на несовершенство законодательства в рассматриваемой сфере.

Технологии обработки конфиденциальных документов посвятили свой труды Р.Н. Мосеев (75), М.И. Петров (89), В.И. Андреева (34), В.В. Галахов (44), А.И. Алексенцева (32).

В процессе подготовки работы были использованы научные, учебные, практические, методические рекомендации по организации защиты конфиденциальной информации подготовленные такими ведущими специалистами в этой области как А.И. Алексенцев (31; 32) и Е.А. Степанов (81; 96).

Работы И.Л. Бачило (38), К.Б. Гельман-Виноградова (43), Н.А. Храмцовской (48), В.М. Кравцова (51) посвящены спорным аспектам информационной безопасности.

В целом, можно сказать, что проблема информационной безопасности, в общем, обеспечена источниками, источниковая база позволяет осветить поставленные задачи. Значимость литературы по данному вопросу велика и соответствует его актуальности.

Но в нашей стране не имеется нормативного правового акта, который бы устанавливал единый порядок учета, хранения, использования документов, содержащих конфиденциальные сведения. И по оценкам аналитиков, чьи статьи были использованы в работе, Е.А. Войниканиса (40), Т.А. Партыки (57), В.А. Мазурова (71) и др., вряд ли это целесообразно.

К числу неопубликованных источников, использованных в работе, относятся выписка из Устава ОАО "ЧЗПСН - Профнастил" (Приложение 11), документы текущего делопроизводства предприятия.

Выпускная квалификационная работа состоит из введения, трех глав, заключения, списка использованных источников и литературы, приложений.

Во введении формулируются актуальность и практическая значимость темы, цель исследования, задачи, степень разработанности исследуемой проблемы, объект, предмет, база исследования, исследовательский инструментарий структура и содержание выпускной квалификационной работы

Первая глава: "Основы информационной безопасности и защиты информации" содержит в себе историю вопроса и основные понятия информационной безопасности. Такие как, ценность информации, конфиденциальность. В параграфе 1.2 указаны каналы распространения, утечки информации, в следующем, рассматривается система угрозы и система защиты конфиденциальных сведении.

Глава "Организация работы с конфиденциальными документами". состоит из нормативно-методических основ конфиденциального делопроизводства, далее даны порядок работы сотрудников и организация их доступа к конфиденциальным сведениям. Технология работы с обозначенными сведениями описана в последнем параграфе второй главы.

В третьей главе на примере предприятия ОАО "ЧЗПСН - Профнастил" рассматривается система защиты информации ограниченного доступа, анализ работы с конфиденциальными документами. даются рекомендации, изменения и дополнения к сформировавшейся на предприятии технологии конфиденциального делопроизводства.

Заключение содержит выводы по выпускной квалифицированной работе.

Список использованных источников и литературы включает 110 наименований.

Работу дополняют приложения, в которых представлены: положения, инструкции, которые регламентируют порядок обращения с документами, содержащими сведения ограниченного доступа на предприятии, образцы бланков документов, регистрационные формы, выписка из Устава ОАО "ЧЗПСН - Профнастил".

Глава 1. Основы информационной безопасности и защиты информации

1.1 Эволюция термина "информационная безопасность" и понятие конфиденциальности

Издавна считалось, кто владеет информацией - тот владеет ситуацией. Поэтому еще на заре человеческого общества возникает разведывательная деятельность. Поэтому появляются государственные и коммерческие (состав фарфора, шелка) секреты, а в период войн - военные (расположение войск, орудия). Стремление сохранить в тайне от других то, что дает преимущество и власть, видимо является главной мотивацией людей в исторической перспективе. Многие собственники в целях защиты своих интересов засекречивают информацию и тщательно ее охраняют или патентуют. Засекречивание информации приводит к постоянному совершенствованию средств и методов добывания охраняемой информации; и к совершенствованию средств и методов защиты информации (89, с.45).

В мировой практике сначала применялись термины "промышленная тайна", "торговая тайна", "тайна кредитных отношений", т.е. название тайны увязывалось с конкретной сферой деятельности. Российский юрист В. Розенберг сделал попытку объединить эти названия в одном - "промысловая тайна" и даже выпустил в 1910 г. одноименную книгу. Однако этот термин не прижился. И в Российской империи и за рубежом окончательно утвердился термин "коммерческая тайна", объединяющий тайну любой деятельности, имеющей целью извлечение прибыли (46, с. 20).

Со второй половины XIX в. появляются и различные определения понятия коммерческой тайны, в первую очередь, в сфере уголовного и гражданского законодательства. Например, немецкое законодательство определяло коммерческую тайну как тайну технических процессов изготовления продукции и тайну операций по ее сбыту или, как выражались более высоким языком, тайну производства благ и тайну их распределения.

В России по Уголовному уложению 1903 г. под коммерческой тайной понимались особые употребляемые или предполагаемые к употреблению приемы производства, а в другой редакции - индивидуальные особенности процессов производства и торговли. Тайна процессов производства классифицировалась тайной имущественной, а торговли - тайной деловой.

В России в ноябре 1917 г. коммерческая тайна была отменена. Во время НЭПа она неофициально "возродилась", но в дальнейшем использовалась лишь внешнеторговыми предприятиями СССР при контактах с другими странами, однако отечественной законодательной основы под этим не было. Прекратилась и научная деятельность в этой области (31, с.78).

Во второй половине 80-х г.г. предпринимательская деятельность потребовала разработки связанных с ней нормативных документов, в том числе касающихся коммерческой тайны. В первую очередь нужно было сформулировать определение коммерческой тайны. Такое определение было сделано в Законе "О предприятиях в СССР". В нем сказано: "Под коммерческой тайной предприятия понимаются не являющиеся государственными секретами сведения, связанные с производством, технологической информацией, управлением, финансами и другой деятельностью предприятия, разглашение (передача, утечка) которых может нанести ущерб его интересам".

Коммерческая тайна в современной трактовке - информация, данные, сведения, объекты, разглашение, передача или утечка которых третьими лицами могут нанести ущерб интересам или безопасности обладателя (32, с.13).

Стандарт ISO/IEC 17799 определяет информационную безопасность как обеспечение конфиденциальности, целостности и наличия информации. (56, с.212).

Безопасность - это не только защита от преступных посягательств, но и обеспечение сохранности (особенно электронных) документов и информации, а также меры по защите важнейших документов и обеспечению непрерывности и/или восстановлению деятельности в случае катастроф (71, с.5 8).

Под информационной безопасностью следует понимать защиту субъектов информационных отношений. Основные ее составляющие - конфиденциальность, целостность, доступность (82, с.15).

В Доктрине информационной безопасности РФ (19) термин "информационная безопасность" обозначает состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства.

Конфиденциальность - защита от несанкционированного доступа (83, с.17). Следующее определение конфиденциальности дает ФЗ "Об информации, информационных технологиях и о защите информации" (8) ст.2.п.7: конфиденциальность - обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя.

Под безопасностью информационных ресурсов (информации) понимается защищенность информации во времени и пространстве от любых объективных и субъективных угроз (опасностей), возникающих в обычных условиях функционирования фирмы в условиях экстремальных ситуаций: стихийных бедствии, других неуправляемых событий, пассивных и активных попыток злоумышленника создать потенциальную или реальную угрозу несанкционированного доступа к документам, делам, базам данных (61, с.32).

Конфиденциальность - правила и условия сохранности передачи данных и информации. Различают конфиденциальность внешнюю - как условие неразглашения информации во внешнюю среду, и внутреннюю - среди персонала.

Безопасность ценной документируемой информации (документов) определяется степенью ее защищенности от последствий экстремальных ситуаций, в том числе стихийных бедствий, а также пассивных и активных попыток злоумышленника создать потенциальную или реальную угрозу (опасность) несанкционированного доступа к документам с использованием организационных и технических каналов, в результате чего могут произойти хищение и неправомерное использование злоумышленником информации в своих целях, ее модификация, подмена, фальсификация, уничтожение (68, с.36).

Секретность - правила и условие доступа и допуска к объектам информации (89, с.50).

Таким образом, словосочетание "информационная безопасность" не сводится исключительно к защите от несанкционированного доступа к информации.

Это принципиально широкое понятие. Субъект информационных отношении может пострадать (понести убытки и/или получить моральный ущерб) не только от несанкционированного доступа, но и от поломки системы, вызвавшей перерыв в работе.

Несмотря на то, что конфиденциальность является синонимом секретности, этот термин широко используется исключительно для обозначения информационных ресурсов ограниченного доступа, не отнесенных к государственной тайне.

Конфиденциальность отражает ограничение, которое накладывает собственник информации па доступ к ней других лиц, т.е. собственник устанавливает правовой режим этой информации в соответствии с законом (91, с. 208).

1.2 Ценность информации

К защищаемой информации относят: секретную информацию (сведения, содержащие гостайну), конфиденциальную (сведения, содержащие коммерческую тайну, тайну, касающуюся личной жизни и деятельности граждан) (100, с.38).

Всегда имеются управленческие документы, утечка содержания которых нежелательна или просто вредна, так как может быть использована прямо или опосредственно во вред ее авторам. Такая информация и соответственно документы, содержащие ее, считаются конфиденциальными (закрытыми, защищаемыми). Документированная информация ограниченного доступа всегда принадлежит к одному из видов тайны - государственной или негосударственной. В соответствии с этим документы делятся на секретные и несекретные. Обязательным признаком (критерием принадлежности) секретного документа является наличие в нем сведений, составляющих в соответствии с законодательством государственную тайну. Несекретные документы, включающие сведения, относимые к негосударственной тайне (служебной, коммерческой, банковской, профессиональной, производственной и др.), или содержащие персональные данные граждан, именуются конфиденциальными.

Информация - сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления (8).

Законодательством РФ установлено, что документированная информация (документы) является общедоступной, за исключением отнесенной законом к категории ограниченного доступа (11).

При этом документированная информация с ограниченным доступом подразделяется на информацию, отнесенную к государственной тайне, и конфиденциальную информацию. Оба указанных вида информации подлежат защите от незаконного распространения (разглашения) и относятся к охраняемой законодательством тайне.

Обязательным признаком конфиденциального документа является наличие в нем информации, подлежащей защите. Особенностью такого документа является то, что он представляет собой одновременно не только саму информацию - обязательный объект защиты, но и массовый носитель информации, основной источник накопления и распространения этой информации, в том числе и ее утечки. То есть, конфиденциальна, прежде всего, информация, а уж затем становятся конфиденциальными и документы, в которых эта информация зафиксирована. К категории конфиденциальной информации относятся все виды информации ограниченного доступа, защищаемой законом - коммерческая, служебная, личная. За исключением государственных секретов (94, с.78).

Информация может быть разделена на три категории (82, с.33).

Первая - несекретная (или открытая), которая предназначена для использования как внутри фирмы, так и вне нее.

Вторая - для служебного пользования, которая предназначена только для использования внутри фирмы. Она подразделяется, в свою очередь, на две подкатегории:

Доступную для всех сотрудников фирмы;

Доступную для определенных категорий сотрудников, но могущую быть переданной в полном объеме другому сотруднику для производства необходимой работы.

Третья - секретная информация (или информация ограниченного доступа), которая предназначена для использования только специально уполномоченными сотрудниками фирмы и не предназначена для передачи иным сотрудникам в полном объеме или по частям.

Информацию второй и третьей категории обычно называют конфиденциальной (35, с.9).

Конфиденциальную информацию может составлять и определенная совокупность открытой информации, так же как и определенная совокупность информации для служебного пользования может составлять информацию ограниченного доступа. Поэтому необходимо четко определить условия, при которых гриф секретности информации может и должен быть повышен (55, с.83).

Например, в ОАО "ЧЗПСН - Профнастил" информация о деталях заключаемых договоров, а также о том, кто из сотрудников их заключает - конфиденциальная. В то же время к открытой информации относятся данные о персонале, его распределении по отделам, служебные обязанности сотрудников. На их сайте в новостях регулярно сообщается о том, с какими предприятиями (по какому профилю) компания ведет переговоры, с кем намерена заключить контракт и т.п. Понятно, что в совокупности, приведенные три источника открытой информации (кадры, служебные обязанности, информация о заключаемых контрактах) может образовать конфиденциальную информацию о сотруднике, заключающем конкретный контракт.

Условия, при которых информация может быть отнесена к конфиденциальной, перечислены в ст.13 части 1 Гражданского кодекса РФ (2). К ним относятся:

Действительная или потенциальная коммерческая ценность информации в силу ее не известности третьим лицам;

Отсутствие свободного доступа к этой информации на законном основании;

Принятие обладателем информации не обходимых мер к охране ее конфиденциальности.

Таким образом, обеспечение конфиденциальности документной информации содержит три аспекта:

Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

Организация делопроизводства с конфиденциальными документами. (99, с.7-9).

Если эти условия не будут выполняться, у организации не будет оснований для привлечения кого бы то ни было к ответственности за разглашение конфиденциальной информации.

Согласно ФЗ "Об информации, информационных технологиях и о защите информации" (8) не могут составлять коммерческую тайну:

Учредительные документы (решение о создании предприятия или договор учредителей) и Устав;

Документы, дающие право заниматься предпринимательской деятельностью (регистрационные удостоверения, лицензии, патенты);

Сведения по установленным формам отчетности о финансово-хозяйственной деятельности и иные сведения, необходимые для проверки правильности исчисления и уплаты налогов и других обязательных платежей в государственную бюджетную систему РФ;

Документы о платежеспособности;

Сведения о численности, составе работающих, их заработной плате и условиях труда, а также о наличии свободных рабочих мест;

Документы об уплате налогов и обязательных платежах;

Сведения о загрязнении окружающей среды, нарушении антимонопольного законодательства, несоблюдении безопасных условий труда, реализации продукции, причиняющей вред здоровью населения, а также других нарушениях законодательства РФ и размерах причиненного при этом ущерба;

Сведения об участии должностных лиц предприятия в кооперативах, малых предприятиях, товариществах, акционерных обществах, объединениях и других организациях, занимающихся предпринимательской деятельностью.

Перечисленные сведения предприятия и лица, занимающиеся предпринимательской деятельностью, руководители государственных и муниципальных предприятий обязаны представлять по требованию органов власти, управления, контролирующих и правоохранительных органов, других юридических лиц, имеющих на это право в соответствии с законодательством РФ, а также трудового коллектива предприятия (21).

Не могут быть отнесены к конфиденциальным и сведения по проблемам, включенным законодательно в понятие государственной тайны (12). Что же касается вопросов работы с документами, содержащими такую информацию, то в соответствии с Законом РФ "О государственной тайне" (4) определено, что гражданам, должностным лицам и организациям следует руководствоваться только законодательными актами, регламентирующими обеспечение защиты государственных секретов.

Согласно законодательству, конфиденциальная информация - документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации (11). Конфиденциальной информацией считается такая информация, разглашение которой может нанести ущерб интересам фирмы (35, с.6). Можно так же сказать, что присвоение определенной информации грифа конфиденциальности, в том числе, способствует сохранению коммерческой тайны (8).

Обобщенное понятие конфиденциальной информации в значительной мере конкретизировано в "Перечне сведений конфиденциального характера" (11). Согласно, ему сведения конфиденциального характера группируются по нескольким основным категориям.

Во-первых, это сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законом случаях.

Второй категорией указанных сведений информация, составляющая тайну следствия и судопроизводства. Далее в перечне определена группа служебных сведений, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом РФ (2, с.52) и федеральным законом (служебная тайна).

Другой группой сведений в перечне указана информация, связанная с профессиональной деятельностью, доступ к которой ограничен в соответствии с Конституцией РФ (1, с.25) и федеральным законом (врачебная, нотариальная, адвокатская (16), тайна переписки, телефонных переговоров, почтовых отправлений (10), телеграфных или иных сообщений (17) и так далее).

К следующей группе конфиденциальных сведений отнесена информация, связанная с коммерческой деятельностью, доступ к которой ограничен в соответствии с Гражданским кодексом РФ (2) и федеральными законами (коммерческая тайна) (6).

Завершается Перечень сведений конфиденциального характера информацией о сущности изобретения, полезной модели или промышленного образца до официальной публикации о них (53, с.51; 82, с.33).

Документируемая информация, используемая предпринимателем в бизнесе и управлении предприятием, организацией, банком, компанией или другой структурой, является его собственной или частной информацией, представляющей для него значительную ценность, его интеллектуальной собственностью.

Ценность информации может быть стоимостной категорией, характеризующей конкретный размер прибыли при ее использовании или размер убытков при ее утрате. Информация часто становится ценной ввиду ее правового значения для фирмы или развития бизнеса, например учредительные документы, программы и планы, договоры с партнерами и посредниками и т.д. Ценность информации может также отражать ее перспективное научное, техническое или технологическое значение (58, с.224).

Информация, имеющая интеллектуальную ценность для предпринимателя, обычно разделяется на два вида:

Техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. (53, с.50);

Деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Ценная информация охраняется нормами права (патентного, авторского, смежного), товарным знаком или включается в категорию информации, составляющую тайну фирмы (58, с.54).

Таким образом, как правило, всю информацию, циркулирующую внутри организации, можно разделить на две части - открытую и конфиденциальную (65, с.5).

Коммерческая ценность информации, как правило, недолговечна и определяется временем, необходимым конкуренту для выработки той же идеи или ее хищения и воспроизводства, опубликования и перехода информации в категорию общеизвестных. Степень ценности информации и надежность ее защиты находятся в прямой зависимости.

Выявление и регламентация реального состава информации, представляющей ценность для предпринимателя и составляющей тайну фирмы - основополагающие части системы защиты информации. Состав ценной информации фиксируется в специальном перечне, определяющем период (срок) и уровень (гриф) ее конфиденциальности (т.е. недоступности для всех), список сотрудников фирмы, которым предоставлено право использовать эти сведения в работе. Перечень, основу которого составляет типовой состав защищаемых сведений фирм данного профиля, является постоянным рабочим материалом руководства фирмы, служб безопасности и конфиденциальной документации. Он представляет собой классифицированный список типовой и конкретной ценной информации о проводимых работах, производимой продукции, научных и деловых идеях, технологических новшествах. В перечень включаются действительно ценные сведения о каждой работе фирмы (51, с.45-51).

Дополнительно может составляться перечень документов, в которых эти сведения отражаются (документируются). В перечень включаются также документы, не содержащие защищаемую информацию, но представляющие ценность для фирмы и подлежащие охране. Перечни формируются индивидуально каждой фирмой в соответствии с рекомендациями специальной комиссии и утверждаются первым руководителем фирмы. Эта же комиссия регулярно вносит текущие изменения в перечни в соответствии с динамикой выполнения фирмой конкретных работ.

Документы, содержащие ценную информацию, входят в состав информационных ресурсов фирмы, которые могут быть: а) открытыми (доступными для работы персонала без специального разрешения) и б) ограниченными для доступа к ним персонала (отнесенными к одному из видов тайны - государственной или негосударственной).

Перечень сведений, относимых к конфиденциальной информации, а также перечень сотрудников, допущенных к ней, оформляется приказом по фирме.

1.3 Каналы распространения и утечки конфиденциальной информации

Информация источника всегда распространяется во внешнюю среду. Каналы распространения информации носят объективный характер, отличаются активностью и включают в себя: деловые, управленческие, торговые, научные, коммуникативные регламентированные связи; информационные сети; естественные технические каналы.

Канал распространения информации представляет собой путь перемещения ценных сведений из одного источника в другой в санкционированном режиме (разрешенном) или в силу объективных закономерностей или в силу объективных закономерностей (83, с.48).

Термин "утечка конфиденциальной информации", вероятно, не самый благозвучный, однако он более емко, чем другие термины, отражает суть явления. Он давно уже закрепился в научной литературе, нормативных документах (99, с.11). Утечка конфиденциальной информации представляет собой неправомерный, т.е. неразрешенный выход такой информации за пределы защищаемой зоны ее функционирования или установленного круга лиц, имеющих право работать с ней, если этот выход привел к получению информации (ознакомлению с ней) лицами, не имеющими к ней санкционированного доступа. Утечка конфиденциальной информации означает не только получение ее лицами, не работающими на предприятии, к утечке приводит и несанкционированное ознакомление с конфиденциальной информацией лиц данного предприятия (104, с.75).

Утрата и утечка конфиденциальной документированной информации обусловлены уязвимостью информации. Уязвимость информации следует понимать, как неспособность информации самостоятельно противостоять дестабилизирующим воздействиям, т.е. таким воздействиям, которые нарушают ее установленный статус (94, с.89). Нарушение статуса любой документированной информации заключается в нарушении ее физической сохранности (вообще либо у данного собственника в полном или частичном объеме), логической структуры и содержания, доступности для правомочных пользователей. Нарушение статуса конфиденциальной документированной информации дополнительно включает нарушение ее конфиденциальности (закрытости для посторонних лиц). Уязвимость документированной информации - понятие собирательное. Она не существует вообще, а проявляется в различных формах. К ним относятся: хищение носителя информации или отображенной в нем информации (кража); потеря носителя информации (утеря); несанкционированное уничтожение носителя информации или отображенной в нем информации (разрушение, искажение информации (несанкционированное изменение, несанкционированная модификация, подделка, фальсификация); блокирование информации; разглашение информации (распространение, раскрытие).

Термин "разрушение" употребляется главным образом применительно к информации на магнитных носителях. Существующие варианты названий: модификация, подделка, фальсификация не совсем адекватны термину "искажение", они имеют нюансы, однако суть их одна и та же - несанкционированное частичное или полное изменение состава первоначальной информации (36, с.59).

Блокирование информации здесь означает блокирование доступа к ней правомочных пользователей, а не злоумышленников.

Разглашение информации является формой проявления уязвимости только конфиденциальной информации.

Та или иная форма уязвимости документированной информации может реализоваться в результате преднамеренного или случайного дестабилизирующего воздействия различными способами на носитель информации или на саму информацию со стороны источников воздействия. Такими источниками могут быть люди, технические средства обработки и передачи информации, средства связи, стихийные бедствия и др. Способами дестабилизирующего воздействия на информацию являются ее копирование (фотографирование), записывание, передача, съем, заражение программ обработки информации вирусом, нарушение технологии обработки и хранения информации, вывод (или выход) из строя и нарушение режима работы технических средств обработки и передачи информации, физическое воздействие на информацию и др.

Уязвимость документированной информации приводит или может привести к утрате или утечке информации. (97, с.12).

К утрате документированной информации приводят хищение и потеря носителей информации, несанкционированное уничтожение носителей информации или только отображенной в них информации, искажение и блокирование информации. Утрата может быть полной или частичной, безвозвратной или временной (при блокировании информации), но в любом случае она наносит ущерб собственнику информации.

К утечке конфиденциальной документированной информации приводит ее разглашение. Как отмечают некоторые авторы (77, с.94; 94, с.12) в литературе и даже в нормативных документах термин "утечка конфиденциальной информации" нередко заменяется или отождествляется с терминами: "разглашение конфиденциальной информации", "распространение конфиденциальной информации". Такой подход, с точки зрения специалистов, неправомерен. Разглашение или распространение конфиденциальной информации означают несанкционированное доведение ее до потребителей, не имеющих права доступа к ней. При этом такое доведение должно осуществляться кем-то, исходить от кого-то. Утечка происходит при разглашении (несанкционированном распространении) конфиденциальной информации, но не сводится только к нему. Утечка может произойти и в результате потери носителя конфиденциальной документированной информации, а также хищения носителя информации либо отображенной в нем информации при сохранности носителя у его собственника (владельца). Это не означает, что произойдет. Потерянный носитель может попасть в чужие руки, а может быть и "прихвачен" мусороуборочной машиной и уничтожен в установленном для мусора порядке. В последнем случае утечки конфиденциальной информации не происходит. Хищение конфиденциальной документированной информации также не всегда связано с получением ее лицами, не имеющими к ней доступа. Немало примеров, когда хищение носителей конфиденциальной информации осуществлялось у коллег по работе допущенными к этой информации лицами с целью "подсидки", причинения вреда коллеге. Такие носители, как правило, уничтожались лицами, похитившими их. Но в любом случае потеря и хищение конфиденциальной информации, если и не приводят к ее утечке, то всегда создают угрозу утечки. Поэтому можно сказать, что к утечке конфиденциальной информации приводит ее разглашение и могут привести хищение и потеря. Сложность состоит в том, что зачастую невозможно делить, во-первых, сам факт разглашения или хищения конфиденциальной информации при сохранности носителя информации у ее собственника (владельца), во-вторых, попала ли информация вследствие ее хищения или потери посторонним лицам.

Обладатель коммерческой тайны - физическое или юридическое лицо, обладающее на законном основании информацией, составляющей коммерческую тайну, и соответствующими правами в полном объеме (91, с.123).

Информация, составляющая коммерческую тайну, не существует сама по себе. Она отображается в различных носителях, которые могут ее сохранять, накапливать, передавать. С их помощью осуществляется и использование информации. (8; 91, с.123)

Носитель информации - физическое лицо или материальный объект, в том числе физическое поле, в которых информация находит свое отображение в виде символов, образов, сигналов, технических решений и процессов (8; 68, с.37).

Из этого определения следует, во-первых, что материальные объекты - это не только то, что можно увидеть или потрогать, но и физические поля, а также мозг человека, во-вторых, что информация в носителях отображается не только символами, т.е. буквами, цифрами, знаками, но и образами в виде рисунков, чертежей, схем, других знаковых моделей, сигналами в физических полях, техническими решениями в изделиях, техническими процессами в технологии изготовления продукции (39, с.65).

Типы материальных объектов как носителей информации различны. Ими могут быть магнитные ленты, магнитные и лазерные диски, фото-, кино-, видео - и аудиопленки, различные виды промышленной продукции, технологические процессы и др. Но наиболее массовым типом являются носители на бумажной основе (46, с.11). Информация в них фиксируется рукописным, машинописным, электронным, типографским способами в форме текста, чертежа, схемы, рисунка, формулы, графика, карты и т.п. В этих носителях информация отображается в виде символов и образов. Такая информация ФЗ "Об информации…" (8) отнесена к разряду документированной информации и представляет собой различные виды документов.

В последнее время произошли существенные коррективы в формы и средства получения конфиденциальной информации неформальными способами. Конечно, это касается в основном воздействия на человека как носителя конфиденциальной информации.

Человек как объект воздействия более подвержен неформальным воздействиям, чем технические средства и другие носители конфиденциальной информации, в силу определенной правовой незащищенности в текущий момент, индивидуальных человеческих слабостей и жизненных обстоятельств (64, с.82).

Такое неформальное воздействие имеет, как правило, скрытый, нелегальный характер и может осуществляться как индивидуально, так и группой лиц.

На лицо, являющееся носителем конфиденциальной информации, возможны следующие виды каналов утечки информации: речевой канал, физический канал и технический канал.

Речевой канал утечки - информация передается от владеющего конфиденциальной информацией посредством слов лично объекту, заинтересованному в получении данной информации (29).

Физический канал утечки - информация передается от владеющего конфиденциальными сведениями (носителя) посредством бумажных, электронных, магнитных (зашифрованных или открытых) или иных средств объекту, заинтересованному в получении данной информации (36, с.62).

Технический канал утечки - информация передается посредством технических средств (29).

Формы воздействия на лицо, являющее носителем защищаемых сведении, могут быть открытые и скрытые (33).

Открытое воздействие на владеющего (носителя) конфиденциальной информации для получения заинтересованным объектом подразумевает непосредственный контакт (101, с.256).

Скрытое воздействие на владеющего (носителя) конфиденциальной информации для ее получения заинтересованным объектом осуществляется опосредованно (косвенно) (101, с.256).

Средствами неформального воздействия владеющего (носителя) конфиденциальной информации для получения от него определенных сведений через открытый речевой канал являются - человек или группа людей, которые взаимодействуют посредством: обещаний чего-то, просьбы, внушения (107, с.12).

В результате владеющий (носитель) конфиденциальной информации вынужден изменить свое поведение, свои служебные обязательства и передать требуемую информацию (91, с.239).

Скрытое воздействие посредством речевого канала на владеющего (носителя) конфиденциальной информации осуществляется посредством косвенного принуждения - шантаж через третье лицо, непреднамеренное или преднамеренное прослушивание и т.п.

Упомянутые средства воздействия, в конце концов, приучают владеющего (носителя) конфиденциальной информации к его толерантности (терпимости) оказываемых на него воздействий (85, с.220).

Формы воздействия на владеющего (носителя) конфиденциальной информации через физический канал утечки могут быть также открытыми и скрытыми.

Открытое воздействие осуществляется посредством силового (физического) устрашения (побоев) либо силовое со смертельным исходом, после получения (побоев) либо силовое со смертельным исходом, после получения информации (95, с.78).

Скрытое воздействие является более утонченным и обширным, с точки зрения применения средств. Это можно представить в виде следующей структуры воздействия (95, с.79). Заинтересованный объект - интересы и потребности носителя конфиденциальной информации.

Следовательно, заинтересованный объект воздействует скрытно (опосредованно) на интересы и потребности человека, владеющего конфиденциальной информации.

Такое скрытое воздействие может основываться на: страхе, шантаже, манипулировании фактами, взятке, подкупе, интиме, коррупции, убеждении, оказании услуг, заверении о будущем лица, являющегося носителем конфиденциальной информации. (94, с.87)

Форма воздействия на владеющего (носителя) конфиденциальной информации по техническим каналам также может быть открытой и скрытой.

Открытые (прямые) средства - факсовые, телефонные (в том числе, мобильные системы), Интернет, радиосвязи, телекоммуникаций, СМИ.

К скрытым средствам можно отнести: прослушивание с использованием технических средств, просмотр с экрана дисплея и других средств ее отображения, несанкционированный доступ к ПЭВМ и программно-техническим средствам.

Все рассмотренные средства воздействия независимо от их форм, оказывают неформальное воздействие на лицо, являющееся носителем конфиденциальной информации, и связаны с противозаконными и криминальными способами получения конфиденциальной информации (72).

Возможность манипулирования индивидуальными особенностями владеющего (носителя) конфиденциальной информацией его социальными потребностями с целью ее получения обязательно необходимо учитывать при расстановке, подборе кадров и проведении кадровой политики при организации работ с конфиденциальной информацией.

Следует всегда помнить, что факт документирования информации (нанесения на какой-либо материальный носитель) увеличивает риск угрозы утечки информации. Материальный носитель всегда легче похитить, при этом присутствует высокая степень того, что нужная информация не искажена, как это бывает при разглашении информации устным способом.

Угрозы сохранности, целостности и секретности конфиденциальности) информации ограниченного доступа практически реализуются через риск образования каналов несанкционированного получения (добывания) злоумышленником ценной информации и документов. Эти каналы представляет собой совокупность незащищенных или слабо защищенных организацией направлений возможной утечки информации, которые злоумышленник использует для получения необходимых сведений, преднамеренного незаконного доступа к защищаемой и охраняемой информации.

Каждое конкретное предприятие обладает своим набором каналов несанкционированного доступа к информации, в этом случае идеальных фирм не существует.

Данное, зависит от множества факторов: объемов защищаемой и охраняемой информации; видов защищаемой и охраняемой информации (составляющей государственную тайну, либо какую другую тайну - служебную, коммерческую, банковскую и т.д.); профессионального уровня персонала, местоположения зданий и помещений и т.д.

Функционирование каналов несанкционированного доступа к информации обязательно влечет за собой утечку информации, а также исчезновение ее носителя.

Если речь идет об утечке информации по вине персонала, используется термин "разглашение информации". Человек может разглашать информацию устно, письменно, снятием информации с помощью технических средств (копиров, сканеров и т.п.), с помощью жестов, мимики, условных сигналов. И передавать ее лично, через посредников, по каналам связи и т.д. (56, с.458).

Утечка (разглашение) информации характеризуется двумя условиями:

Информация переходит непосредственно к заинтересованному в ней лицу, злоумышленнику;

Информация переходит к случайному, третьему лицу.

Под третьим лицом в данном случае понимается любое постороннее лицо, получившее информацию в силу обстоятельств, не зависящих от этого лица, или безответственности персонала, не обладающее правом владения информацией, и, главное, это лицо не заинтересовано в данной информации (37, с.5). Однако от третьего лица информация может легко перейти к злоумышленнику. В этом случае третье лицо в силу обстоятельств, подстроенных злоумышленником, выступает как "промокашка" для перехвата необходимой информации.

Переход информации к третьему лицу представляется достаточно частым явлением, и его можно назвать непреднамеренным, стихийным, хотя при этом факт разглашения информации имеет место.

Непреднамеренный переход информации к третьему лицу возникает в результате:

Утери или неправильного уничтожения документа на каком-либо носителе, пакета с документами, дела, конфиденциальных записей;

Игнорирования или умышленного невыполнения работником требований по защите документированной информации;

Излишней разговорчивости работников при отсутствии злоумышленника - с коллегами по работе, родственниками, друзьями, иными лицами в местах общего пользования: кафе, транспорте и т.п. (в последнее время это стало заметно с распространением мобильной связи);

Работы с документированной информацией с ограниченным доступом организации при посторонних лицах, несанкционированной передачи ее другому работнику;

Использования информации с ограниченным доступом в открытых документах, публикациях, интервью, личных записях, дневниках и т.п.;

Отсутствия грифов секретности (конфиденциальности) информации на документах, нанесения маркировки с соответствующими грифами на технических носителях;

Наличия в текстах открытых документов излишней информации с ограниченным доступом;

Самовольного копирования (сканирования) работником документов, в том числе электронных, в служебных или коллекционных целях.

В отличие от третьего лица злоумышленник или его сообщник целенаправленно добывают конкретную информацию и преднамеренно, незаконно устанавливают контакт с источником этой информации или преобразуют каналы ее объективного распространения в каналы ее разглашения или утечки.

Организационные каналы утечки информации отличаются большим разнообразием видов и основаны на установлении разнообразных, в том числе законных, взаимоотношений злоумышленника с предприятием или сотрудниками предприятия для последующего несанкционированного доступа к интересующей информации.

Основными видами организационных каналов могут быть:

Поступление на работу злоумышленника на предприятие, как правило, на техническую или вспомогательную должность (оператором на компьютере, экспедитором, курьером, уборщицей, дворником, охранником, шофером и т.п.);

Участие в работе предприятия в качестве партнера, посредника, клиента, использование разнообразных мошеннических способов;

Поиск злоумышленником сообщника (инициативного помощника), работающего в организации, который становится его соучастником;

Установление злоумышленником доверительных взаимоотношений с работником организации (по совместным интересам, вплоть до совместной пьянки и любовных отношений) или постоянным посетителем, сотрудником другой организации, обладающим интересующей злоумышленника информацией;

Использование коммуникативных связей организации - участие в переговорах, совещаниях, выставках, презентациях, переписке, включая электронную, с организацией или конкретными ее работниками и др.;

Использование ошибочных действий персонала или умышленное провоцирование злоумышленником этих действий;

Тайное или по фиктивным документам проникновение в здания предприятия и помещения, криминальный, силовой доступ к информации, то есть кража документов, дискет, жестких дисков (винчестеров) или самих компьютеров, шантаж и склонение к сотрудничеству отдельных работников, подкуп и шантаж работников, создание экстремальных ситуаций и т.п.;

Получение нужной информации от третьего (случайного) лица.

Организационные каналы отбираются или формируются злоумышленником индивидуально в соответствии с его профессиональным умением, конкретной ситуацией, и прогнозировать их крайне сложно. Обнаружение организационных каналов требует проведения серьезной поисковой и аналитической работы (75, с.32).

Широкие возможности несанкционированного получения информации с ограниченным доступом создают техническое обеспечение технологий финансового документооборота организации. Любая управленческая и финансовая деятельность всегда связана с обсуждением информации в кабинетах или по линиям и каналам связи (проведение видео - и селекторных совещаний), проведением расчетов и анализа ситуаций на компьютерах, изготовлением, размножением документов и т.п.

Технические каналы утечки информации возникают при использовании специальных технических средств промышленного шпионажа, позволяющих получать защищаемую информацию без непосредственного контакта с персоналом организации, документами, делами и базами данных (59, с.58).

Технический канал представляет собой физический путь утечки информации от источника или канала объективного распространения информации к злоумышленнику. Канал возникает при анализе злоумышленником физических полей и излучений, появляющихся в процессе работы вычислительной и другой офисной техники, перехвате информации, имеющей звуковую, зрительную или иную форму отображения. Основными техническими каналами являются акустический, визуально-оптический, электромагнитный и др. Это каналы прогнозируемые, они носят стандартный характер и прерываются стандартными средствами противодействия. Например, в соответствии с ГОСТ РВ 50600-93. "Защита секретной информации от технической разведки. Система документов. Общие положения" (26).

Обычным и профессионально грамотным является творческое сочетание в действиях злоумышленника каналов обоих типов, например установление доверительных отношений с работниками организации и перехват информации по техническим каналам с помощью этого работника.

Вариантов и сочетаний каналов может быть множество, поэтому риск утраты информации всегда достаточно велик. При эффективной системе защиты информации злоумышленник разрушает отдельные элементы защиты и формирует необходимый ему канал получения информации (64, с.80).

В целях реализации поставленных задач злоумышленник определяет не только каналы несанкционированного доступа к информации организации, но и совокупность методов получения этой информации.

Для того чтобы защищать информацию на должном уровне, необходимо "знать врага" и используемые методы добычи информации.

Легальные методы (61, с.74) входят в содержание понятий и "своей разведки в бизнесе", отличаются правовой безопасностью и, как правило, определяют возникновение интереса к организации. В соответствии с этим может появиться необходимость использования каналов несанкционированного доступа к требуемой информации. В основе "своей разведки" лежит кропотливая аналитическая работа злоумышленников и конкурентов специалистов-экспертов над опубликованными и общедоступными материалами организации. Одновременно изучаются деятельность и предоставляемые услуги организации, рекламные издания, информация, полученная в процессе официальных и неофициальных бесед и переговоров с работниками предприятия, материалы пресс-конференций, презентаций фирмы и услуг, научных симпозиумов и семинаров, сведения, получаемые из информационных сетей, в том числе из Интернета. Легальные методы дают злоумышленнику основную массу интересующей его информации и позволяют определить состав отсутствующих сведений, которые предстоит добыть нелегальными методами, а некоторые уже и не надо добывать в связи с кропотливым анализом открытой информации.

Нелегальные методы получения ценной информации всегда носят незаконный характер и используются в целях доступа к защищаемой информации, которую невозможно получить легальными методами. В основе нелегального получения информации лежит поиск злоумышленником существующих в организации наиболее эффективных в конкретных условиях незащищенных организационных и технических каналов несанкционированного доступа к информации. Формирование таких каналов при их отсутствии и реализация плана практического использования этих каналов.

Нелегальные методы предполагают: воровство, продуманный обман, подслушивание разговоров, подделку идентифицирующих документов, взяточничество, подкуп, шантаж, инсценирование или организацию экстремальных ситуаций, использование различных криминальных приемов и т.д. В процессе реализации нелегальных методов часто образуется агентурный канал добывания ценной финансовой информации. К нелегальным методам относятся также: перехват информации, объективно распространяемой по техническим каналам, визуальное наблюдение за зданиями и помещениями банка и персоналом, анализ объектов, содержащих следы защищаемой информации, анализ архитектурных особенностей объектов защиты, анализ бумажного мусора, выносимого и вывозимого из предприятия (50, с.32).

Таким образом, утечка информации с ограниченным доступом может наступить:

При наличии интереса организаций лиц, конкурентов к конкретной информации;

При возникновении риска угрозы, организованной злоумышленником или при случайно сложившихся обстоятельствах;

При наличии условий, позволяющих злоумышленнику осуществить необходимые действия и овладеть информацией. (71, с.47).

Данные условия могут включать:

Отсутствие системной аналитической и контрольной работы по выявлению и изучению угроз и каналов утечки информации, степени риска нарушений информационной безопасности организации;

Неэффективную, слабо организованную систему защиты информации фирмы или отсутствие этой системы;

Непрофессионально организованную технологию закрытого (конфиденциального) финансового документооборота, включая электронный, и делопроизводства по документированной информации с ограниченным доступом;

Неупорядоченный подбор персонала и текучесть кадров, сложный психологический климат в коллективе;

Отсутствие системы обучения сотрудников правилам работы с документированной информацией с ограниченным доступом;

Отсутствие контроля со стороны руководства предприятия за соблюдением персоналом требований нормативных документов по работе с документированной информацией с ограниченным доступом;

Бесконтрольное посещение помещений организации посторонними лицами. (50, с.33).

Каналы несанкционированного доступа и утечки информации могут быть двух типов: организационные и технические. Обеспечиваются они легальными и нелегальными методами (63, с.39).

Таким образом, получение документов или информации с ограниченным доступом может быть единичным явлением или регулярным процессом, протекающим на протяжении относительно длительного времени.

Поэтому любые информационные ресурсы организации являются весьма уязвимой категорией, и при интересе, возникшем к ним со стороны злоумышленника, опасность их утечки становится достаточно реальной.

Желательна предварительная оценка аналитиками подготовленных к публикации материалов о фирме, выставочных проспектов, рекламных изданий и т.п., их участие в презентациях, выставках, собраниях акционеров, переговорах, а также собеседованиях и тестированиях кандидатов на должности. Последнее является одной из основных и наиболее важных обязанностей информационно-аналитической службы, так как именно на этом этапе можно с определенной долей вероятности перекрыть один из основных организационных каналов - поступление злоумышленника на работу в фирму (84, с.35).

1.4 Угрозы и система защиты конфиденциальной информации

Под угрозой или опасностью утечки информации понимается единичное или комплексное, реальное или потенциальное, активное или пассивное проявление неблагоприятных возможностей внешних или внутренних источников угрозы создавать критические ситуации, события, оказывать дестабилизирующее воздействие на защищаемые и охраняемые информационные ресурсы, в том числе и финансовые, включая документы и базы данных (101, с.36).

Информация является одним из важнейших видов продуктов и видов товара на рынке, в том числе на международном. Средства ее обработки, накопления, хранения и передачи постоянно совершенствуются. Информация как категория, имеющая действительную или потенциальную ценность, стоимость, как и любой другой вид ценности, - охраняется, защищается ее собственником или владельцем.

Защищают и охраняют, как правило, не всю или не всякую информацию, а наиболее важную, ценную для ее собственника, ограничение распространения которой приносит ему какую-то пользу или прибыль, возможность эффективно решать стоящие перед ним задачи

Под защищаемой информацией понимают сведения, на использование и распространение которых введены ограничения их собственником (66, с.27).

Под общими признаками (концепциями) защиты любого вида охраняемой информации понимают следующее;

защиту информации организует и проводит собственник, владелец / уполномоченное на это лицо;

защитой информации собственник охраняет свои права на владение и распространение информации, стремится оградить ее от незаконного завладения и использования в ущерб его интересам;

защита информации осуществляется путем проведения комплекса мер по ограничению доступа к защищаемой информации и созданию условий, исключающих или существенно затрудняющий несанкционированный доступ к засекреченной информации.

Следовательно, защита информации - есть комплекс мероприятий, проводимых собственником информации по ограждению своих прав на владение и распоряжение прав на информацию, создание условий, ограничивающих и исключающих или существенно затрудняющих несанкционированный доступ к засекреченной информации и ее носителям (71, с.7).

Защита информации - это деятельность собственника информации или уполномоченных им лиц по: обеспечению своих прав на владение, распоряжение и управление защищаемой информацией; предотвращению утечки и утраты информации; сохранению полноты достоверности, целостности защищаемой информации, ее массивов и программ обработки, сохранению конфиденциальности или секретности защищаемой информации в соответствии с правилами, установленными законодательными и другими нормативными актами (74, с.18).

Сохранение сведений в тайне, владение секретами дает определенные преимущества той стороне, которая ими владеет. Защищаемая информация, как и любая другая информация, используется человеком или по его воле различными созданными искусственно или существующими естественно системами в интересах человека. Она носит семантический, то есть смысловой, содержательный характер. Это дает возможность использовать одну и ту же информацию разными людьми, народами независимо от языка ее представления и знаков, которыми она записана, формы ее выражения и т.д. В то же время защищаемая информация имеет и отличительные признаки:

засекречивать информацию, то есть ограничивать к ней доступ, может только ее собственник (владелец) или уполномоченные им на то лица;

чем важнее для собственника информация, тем тщательнее он ее защищает. А для того чтобы все, кто сталкивается с этой защищаемой информацией, знали, что одну информацию необходимо оберегать более тщательно, чем другую, собственник определяет ей различную степень секретности;

защищаемая информация должна приносить определенную пользу ее собственнику и оправдывать затрачиваемые на ее защиту силы и средства.

Основной угрозой информационной безопасности является несанкционированный (незаконный, неразрешенный) доступ злоумышленника или постороннего лица к документированной информации с ограниченным доступом и, как результат, овладение информацией и незаконное, противоправное ее использование.

Разработка мер, и обеспечение защиты информации осуществляются подразделениями по защите информации (служба безопасности) или отдельными специалистами, назначаемыми руководством предприятия (учреждения) для проведения таких работ. Разработка мер защиты информации может осуществляться также сторонними предприятиями, имеющими соответствующие лицензии Гостехкомиссии России и/или ФАПСИ на право оказания услуг в области защиты информации (69, с.63).

Под злоумышленником понимается лицо, действующее в интересах противника, конкурента или в личных корыстных интересах (на сегодняшний день - террористы любых мастей, промышленный и экономический шпионаж, криминальные структуры, отдельные преступные элементы, лица, сотрудничающие со злоумышленником, психически больные лица и т.п.) (73, с.64).

Под посторонним лицом понимается любое лицо, не имеющее непосредственного отношения к деятельности фирмы (работники милиции, МЧС, коммунальных служб, медицинской помощи, прохожие и др.), посетители организации, работники других организаций, включая контролирующие органы, а также работники самого предприятия, не обладающие правом доступа в определенные здания и помещения, к конкретным документам, базам данных (70, с.2).

Каждое из указанных лиц может быть злоумышленником или его сообщником, агентом конкурента и т.п., но может и не быть им. (65, с.64)

Наиболее часто встречающимися угрозами (опасностями) конфиденциальных сведении в документопотоках могут быть:

Несанкционированный доступ постороннего лица к документам, делам и базам данных за счет его любопытства или обманных, провоцирующих действий, а также случайных или умышленных ошибок персонала фирмы;

Утрата документа или его отдельных частей (листов, приложений, схем, копий, экземпляров, фотографий и др.), носителя чернового варианта документа или рабочих записей за счет кражи, утери, уничтожения;

Утрата информацией конфиденциальности за счет ее разглашения персоналом или утечки по техническим каналам, считывания данных в чужих массивах, использования остаточной информации на копировальной ленте, бумаге, дисках и дискетах, ошибочных действий персонала;

Подмена документов, носителей и их отдельных частей с целью фальсификации, а также сокрытия факта утери, хищения;

Случайное или умышленное уничтожение ценных документов и баз данных, несанкционированная модификация и искажение текста, реквизитов, фальсификация документов;

Гибель документов в условиях экстремальных ситуаций (52, с.24).

Для электронных документов угрозы особенно реальны, т.к. факт кражи информации практически трудно обнаружить. В отношении конфиденциальной информации, обрабатываемой и хранящейся в компьютерах, условия возникновения угроз, по мнению ряда специалистов, классифицируются по степени риска следующим образом:

Непреднамеренные ошибки пользователей, референтов, операторов, референтов, управляющих делами, системных администраторов и других лиц, обслуживающих информационные системы;

Кражи и подлоги информации;

Стихийные ситуации внешней среды;

Заражение вирусами.

В соответствии с характером указанных выше угроз формируются задачи обеспечения защиты информации в документопотоках, направленные на предотвращение или ослабление этих угроз.

Следует внимательнее относиться к вопросам отнесения информации к различным грифам секретности и, соответственно, к обеспечению уровня ее защиты.

Защита информации представляет собой регламентированный технологический процесс, предупреждающий нарушение доступности, целостности, достоверности и секретности (конфиденциальности) информационных ресурсов предприятия. Данный технологический процесс в конечном счете должен обеспечить надежную информационную безопасность организации в его управленческой и финансово-производственной деятельности.

Комплексная система защиты информации - рациональная совокупность направлений, методов, средств и мероприятий, снижающих уязвимость информации и препятствующих несанкционированному доступу к информации, ее утечке и разглашению (62, с.9).

Правовой элемент системы защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений предприятия и государства по поводу правомерности использования системы защиты информации (системы лицензирования в области защиты информации и сертификации средств защиты информации); на обязанности персонала: соблюдать установленные собственником информации ограничительные и технологические меры режимного характера защиты информационных ресурсов организации.

Правовое обеспечение системы защиты информации включает:

Наличие в организационных документах, правилах внутреннего трудового распорядка, трудовых договорах, контрактах, заключаемых с персоналом, в должностных инструкциях (регламентах) положений и обязательств по защите информации;

Формулирование и доведение до сведения всего персонала банка (в том числе не связанного с защищаемой и охраняемой информацией) положения о правовой ответственности за разглашение информации, несанкционированное уничтожение или фальсификацию документов;

Разъяснение лицам, принимаемым на работу, положения о добровольности принимаемых ими на себя ограничений, связанных с выполнением обязанностей по защите документированной информации (83, с.58).

Организационный элемент, как одна из основных частей системы защиты информации содержит меры управленческого, режимного (ограничительного) и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты информации фирмы. Эти меры связаны с установлением режима секретности (конфиденциальности) информации в организации.

Организационно-документационное обеспечение включает в себя документирование и регламентацию:

Формирования и организации деятельности службы безопасности организации, службы кадров и службы закрытого (конфиденциального) документационного обеспечения управления (ДОУ) (или менеджера по безопасности, или помощника (референта) руководителя предприятия), обеспечения деятельности этих служб нормативно-методическими документами по организации и технологии защиты информации;

Составления и регулярного обновления состава перечня защищаемой информации организации, составления и ведения перечня защищаемых бумажных и электронных документов организации;

Разрешительной системы (иерархической схемы) разграничения доступа персонала к защищаемой и охраняемой информации предприятия;

Методов отбора персонала для работы с защищаемой информацией, методики обучения и инструктирования работников;

Направлений и методов воспитательной работы с персоналом, контроля соблюдения работниками порядка защиты информации;

Технологии защиты, обработки и хранения бумажных и электронных документов, баз данных предприятия (делопроизводственной, электронной и смешанной технологий);

Внемашинной технологии защиты электронных документов - защиты носителей информации;

Порядка защиты ценной информации предприятия от случайных или умышленных несанкционированных действий работников банка;

Порядка защиты информации при проведении совещаний, заседаний, переговоров, приеме посетителей, работе с представителями контрольных органов, средств СМИ, рекламных агентств и т.д.;

Оборудования и аттестации зданий и помещений, рабочих зон, выделенных для работы с документированной информацией (62, с.23).

Инженерно-технический элемент предназначен для пассивного и активного противодействия средствами технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств. При защите информационных систем этот элемент имеет весьма важное значение, хотя стоимость средств технической защиты и охраны велика.

Элемент включает в себя:

Сооружения физической (инженерной) защиты от проникновения посторонних лиц на территорию, в здание и помещение (заборы, решетки, стальные двери, кодовые замки, идентификаторы, сейфы);

Средства защиты технических каналов утечки информации, возникающих при работе ЭВМ, средств связи, копировальных аппаратов, принтеров, факсов и других приборов и офисного оборудования, проведении совещаний, заседаний, беседах с посетителями и сотрудниками, диктовке документов;

Средства защиты помещений от визуальных способов технической разведки;

Средства обеспечения охраны территории, здания и помещений (средств наблюдения, оповещения, сигнализация);

Средства противопожарной охраны;

Средства обнаружения приборов и устройств технической разведки (подслушивающих и передающих устройств, тайно установленной миниатюрной звукозаписывающей и телевизионной аппаратуры);

Технические средства контроля, предотвращающие вынос персоналом из помещения специально маркированных предметов, документов, дискет, книг (72, с.36).

Программно-математический элемент предназначен для защиты ценной информации, обрабатываемой и хранящейся в компьютерах, серверах и рабочих станциях локальных сетей и различных информационных системах. Элемент включает в себя:

Регламентацию доступа к базам данных, файлам, электронным документам персональными паролями, идентифицирующими командами и другими методами;

Регламентацию специальных средств и продуктов программной защиты;

Регламентацию криптографических методов защиты информации в ЭВМ и сетях, криптографирования (шифрования) текста документов при передаче их по каналам телеграфной и факсимильной связи, при пересылке почтой;

Регламентацию доступа персонала в режимные (охраняемые) помещения с помощью идентифицирующих кодов, магнитных карт, биологических идентификаторов (72, с.37).

Криптографическое обеспечение включает в регламентацию:

Использования различных криптографических методов в компьютерах и серверах, корпоративных и локальных сетях, различных информационных системах;

Определение условий и методов криптографирования текста документа при передаче его по незащищенным каналам почтовой, телеграфной, телетайпной, факсимильной и электронной связи; регламентацию использования средств криптографирования переговоров по незащищенным каналам телефонной, спутниковой и радиосвязи;

Регламентацию доступа к базам данных, файлам, электронным документам персональными паролями, идентифицирующими командами и другими методами; регламентацию доступа персонала в выделенные помещения с помощью идентифицирующих кодов, шифров (например, на сегодняшний день вошло в практику использования, как идентифицирующий кодов системы паролей, отпечатков пальцев и сетчатки глаза человека) (72, с.39).

Составные части криптографической защиты, пароли и другие ее атрибуты разрабатываются и меняются специализированными организациями, входящими в структуру Федеральной службы по техническому и экспертному контролю России. Применение пользователями иных систем шифровки не допускается (49, с. 19).

Таким образом, наиболее часто встречающимися угрозами (опасностями) конфиденциальных документов являются:

Несанкционированный доступ постороннего лица к документам, делам и базам данных за счет его любопытства или обманных, провоцирующих действий, а также случайных или умышленных ошибок персонала фирмы;

Утрата документа или его отдельных частей (листов, приложений, схем, копий, экземпляров, фотографий и др.), носителя чернового варианта документа или рабочих записей за счет кражи, утери, уничтожения;

Утрата информацией конфиденциальности за счет ее разглашения персоналом или утечки по техническим каналам, считывания данных в чужих массивах, использования остаточной информации на копировальной ленте, бумаге, дисках и дискетах, ошибочных действий персонала;

Подмена документов, носителей и их отдельных частей с целью фальсификации, а также сокрытия факта утери, хищения;

Случайное или умышленное уничтожение ценных документов и баз данных, несанкционированная модификация и искажение текста, реквизитов, фальсификация документов;

Гибель документов в условиях экстремальных ситуаций (52, с.24).

В отношении конфиденциальной информации, обрабатываемой и хранящейся в компьютерах, условия возникновения угроз, классифицируются по степени риска следующим образом:

Непреднамеренные ошибки пользователей, референтов, операторов, референтов, управляющих делами, системных администраторов и других лиц, обслуживающих информационные системы;

Кражи и подлоги информации;

Стихийные ситуации внешней среды;

Заражение вирусами.

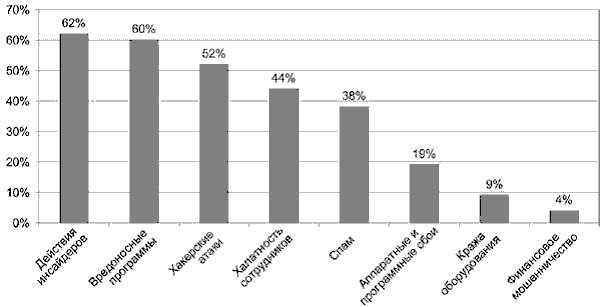

Рис.1. Самые опасные ИТ-угрозы (исследование Infowatch, 2004).

Cистема защиты информационных ресурсов включает в себя следующие элементы:

правовой;

организационный;

инженерно-технический;

программно-аппаратный;

криптографический (51, с.26)

В каждой вышеупомянутой части обеспечение системы защиты информации организации могут быть реализованы на практике только отдельно составные элементы, в зависимости от: поставленных задач защиты организации; величины фирмы.

Структура системы, состав и содержание комплекса частей обеспечения системы защиты информации фирмы, их взаимосвязь зависят от ценности защищаемой и охраняемой информации, характера возникающих угроз информационной безопасности предприятия, требуемой защиты и стоимости системы.

Одним из основных признаков защищаемой информации являются ограничения, вводимые собственником информации на ее распространение и использование.

В общем виде цели защиты информации сводятся к режимно-секретному информационному обеспечению деятельности государства, отрасли, предприятия, фирмы. Защита информации разбивается на решение двух основных групп задач:

Своевременное и полное удовлетворение информационных потребностей, возникающих в процессе управленческой, инженерно-технической, маркетинговой и иной деятельности, то есть обеспечение специалистов организаций, предприятий и фирм секретной или конфиденциальной информации.

Ограждение засекреченной информации от несанкционированного доступа к ней соперника, других субъектов в злонамеренных целях (103, с.52).

Риск угрозы утечки любых информационных ресурсов (открытых и с ограниченным доступом) создают стихийные бедствия, экстремальные ситуации, аварии технических средств и линий электроснабжения, связи, другие объективные обстоятельства, а также заинтересованные и не заинтересованные в возникновении угрозы лица. Пример тому - сбой электроснабжения в Москве в 2005 году, последствия которого до сих пор испытывают некоторые организации (60, с.145).

Главная задача защиты информации, по мнению большинства специалистов, - защитить доступ (физический или программный) к месту пребывания электронной конфиденциальной информации таким образом, чтобы максимально удорожить процесс несанкционированного доступа к защищаемым данным (101, с.220).

Глава 2. Организация работы с документами, содержащими конфиденциальные сведения

2.1 Нормативно-методическая база конфиденциального делопроизводства

Отношения, возникающие при создании, накоплении, обработке, хранении и использовании документов, содержащих конфиденциальную информацию регулируются соответствующими законодательными и подзаконными актами.

К числу базовых относится, в первую очередь, Конституция РФ. В ст.23 (1) установлено право неприкосновенность личной жизни, личной и семейной тайны, тайны телефонных переговоров, почтовых, и иных сообщений. При этом ограничение этого права допускается только на основании судебного решения. Конституцией РФ не допускается (ст.24) сбор, хранение, использование и распространение информации о частной жизни лица без его согласия (1).

27 июля 2006 года Президент РФ В.В. Путин подписал два важнейших для сферы документационного обеспечения управления (делопроизводства) федеральных закона: № 149 - ФЗ "Об информации, информационных технологиях и о защите информации" (8) и № 152-ФЗ "О персональных данных" (9).

10 января 2002 года Президентом был подписан закон "Об электронной цифровой подписи" (5), развивающий и конкретизирующий положения приведенного выше закона "Об информации…".

Основными также являются законы РФ: "О государственной тайне" от 22 июля 2004 г. (4); "О коммерческой тайне" от 29 июля 2004 (он содержит в себе информацию, составляющую коммерческую тайну, режим коммерческой тайны, разглашение информации, составляющую коммерческую тайну) (6); "Об утверждении Перечня сведений конфиденциального характера" (11); "Об утверждении Перечня сведений, отнесенных к государственной тайне" (12); "Об утверждении Перечня сведении, которые не могут составлять коммерческую тайну" (13). Ряд подзаконных правовых нормативных актов, регламентируют организацию защиты государственной тайны, ведение секретного делопроизводства, порядок допуска к государственной тайне должностных лиц и граждан РФ: "Об утверждении положения о лицензировании деятельности по технической защите конфиденциальной информации (15), "Об утверждении правил оказания услуг телеграфной связи"" (17) и др.

Ряд вопросов, связанных с защитой конфиденциальной информации, регулируется Уголовно-процессуальным кодексом РФ, в нем имеются положения, касающиеся тайны переписки, телефонных и иных переговоров, почтовых отправлений, телефонных и иных сообщений.

Нормы регулирования отношений, возникающих при обращении конфиденциальной информации, содержатся также в Гражданском кодексе РФ. При этом конфиденциальная информация относится в Гражданском кодексе РФ к нематериальным благам (ст.150) (2).

Критерии, по которым сведения относятся к служебной и коммерческой тайне, содержатся в ст.139 Гражданского кодекса РФ. Она гласит, что информация составляет служебную или коммерческую тайну в случае, когда: