Анализ проблем информационной безопасности в компьютерной сети организации, подключенной к сети Интернтет

Московский гуманитарный университет экономики и права

Дипломная работа

Тема:

«Анализ проблем информационной безопасности в компьютерной сети, организации подключенной к сети Интернтет»

«Допущена к защите»

Декан финансово-учетного факультета

В.А. Дьеченко

Студент: Федин М.Ф.

Москва

2009

Содержание

Введение

1. Анализ проблем информационной безопасности в компьютерной сети организации подключенной к сети Интрентет. Современные подходы к их решению

1.1 Проблемы информационной безопасности современных компьютерных сетей организации

1.2 Вопросы информационных безопасности интернет – сервисов

1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов

2. Теоретические вопросы построения межсетевых экранов

2.1 Архитектуры межсетевых экранов

2.2 Классификация межсетевых экранов

2.3 Различные типы окружений межсетевых экранов

2.4 Уровень защищенности межсетевых экранов

2.5 Виртуальные частные сети (VPN)

3. Предложение по совершенствованию защиты компьютерной сети организации за счет внедрение межсетевого экрана

3.1 Правильный выбор межсетевых экранов для защиты информации КСО

3.2 Intrusion Detection Systems (IDS)

3.3 IPv6 как сильное влияние на конструкцию межсетевого экрана

Заключения

Список сокращений и обозначений

Список использованных источников литературы

Введение

Компьютеры, сети, Интернет стали неотъемлемой частью нашей повседневной жизни. Наш быстроразвивающийся, насыщенный технологиями мир с каждым днем все больше становится зависимым от компьютерных технологий и сетей. Однако эта зависимость возникла не внезапно. С каждым годом финансирование компьютерных технологий значительно возрастало, и неудивительно, что эти технологии проникли практически во все сферы деятельности человека.

На заре развития компьютерных технологий большинство людей не могли представить, насколько широко эти технологии будут использоваться в самом недалеком будущем. Поэтому, наверное, многие не решались уделять много времени и усилий для освоения того, что, в конце концов, могло оказаться обыкновенной забавой. По сравнению с требованиями современного рынка труда количество людей, работавших в то время в области компьютерных технологий, было ничтожно мало. Люди, работавшие в этом тесном сообществе, были хорошо знакомы и доверяли друг другу. Кроме того, в это сообщество допускались только избранные, которые заслуживали доверия. Таким образом, в те времена проблемы безопасности в области компьютерных технологий практически отсутствовали. И достаточно долгое время специалисты в области компьютерных технологий не уделяли внимания безопасности компьютерных сетей.

В настоящее время огромное количество сетей объединено посредством Интернет. Поэтому очевидно, что для безопасной работы такой огромной системы необходимо принимать определенные меры безопасности, поскольку практически с любого компьютера можно получить доступ к любой сети любой организации, причем опасность значительно возрастает по той причине, что для взлома компьютера к нему вовсе не требуется физического доступа.

Согласно данным, полученным Институтом компьютерной безопасности (Computer Security Institute) в результате недавно проведенного исследования, у 70% организаций были взломаны системы сетевой защиты, кроме того, 60% выявленных попыток взломов исходили из внутренних сетей организаций.

Учитывая эти факты, можно с уверенностью сказать, что проблема безопасности сетей остается неразрешенной и на сегодняшний день, поскольку у подавляющего большинства компаний не решены вопросы обеспечения безопасности, в результате чего они несут финансовые убытки.

Помимо кражи информации, опасность могут представлять атаки типа "отказ в обслуживании" и кража услуг.

Небольшие организации, до подключения к сети Интернет не сталкивавшиеся с вопросами защиты информации, часто оказываются полностью неподготовленными к изменившейся ситуации. Во многих случаях пользователи корпоративных сетей даже не подозревают о том, что их данные неожиданно оказались доступны любому пользователю Интернет

Одним из решений проблем безопасности подключения к сети Интернет является применение межсетевых экранов. Межсетевой экран - это программно-аппаратная система, находящаяся в точке соединения внутренней сети организации и Интернет и осуществляющая контроль передачи данных между сетями.

1. Анализ проблем информационной безопасности в компьютерной сети организации подключенной к сети Интрентет. Современные подходы к их решению

Проблемы информационной безопасности современных компьютерных сетей организации

Новые информационные технологии активно внедряются во все сферы народного хозяйства. Появление локальных и глобальных сетей передачи данных предоставило пользователям компьютеров новые возможности оперативного обмена информацией. Если до недавнего времени подобные сети создавались только в специфических и узконаправленных целях (академические сети, сети военных ведомств и т.д.), то развитие Интернета и аналогичных систем привело к использованию глобальных сетей передачи данных в повседневной жизни практически каждого человека.

По мере развития и усложнения средств, методов и форм автоматизации процессов обработки информации повышается зависимость общества от степени безопасности используемых им информационных технологий.

Актуальность и важность проблемы обеспечения информационной

Безопасности обусловлены следующими факторами:

Современные уровни и темпы развития средств информационной безопасности значительно отстают от уровней и темпов развития информационных технологий.

Высокие темпы роста парка персональных компьютеров, применяемых в разнообразных сферах человеческой деятельности. Согласно данным исследований компании Gartner Dataquest в настоящее время в мире более миллиарда персональных компьютеров. А следующий миллиард будет достигнут уже в 2009 году.

Резкое расширение круга пользователей, имеющих непосредственный доступ к вычислительным ресурсам и массивам данных;

Доступность средств вычислительной техники, и, прежде всего персональных ЭВМ, привела к распространению компьютерной грамотности в широких слоях населения. Это, в свою очередь, вызвало многочисленные попытки вмешательства в работу государственных и коммерческих систем, как со злым умыслом, так и из чисто «спортивного интереса». Многие из этих попыток имели успех и нанесли значительный урон владельцам информации и вычислительных систем. По неофициальным данным до 70% всех противо нарушений, совершаемых так называемыми хакерами, приходится на долю script-kiddies, в дословном переводе – дети, играющиеся со скриптами. Детьми их называют, потому что они не являются специалистами в компьютерных технологиях, но умеют пользоваться готовыми программными средствами, которые достают на хакерских сайтах в Интернете, для осуществления деструктивных действий.

Значительное увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью компьютеров и других средства автоматизации;

По оценкам специалистов в настоящее время около 70-90% интеллектуального капитала компании хранится в цифровом виде – текстовых файлах, таблицах, базах данных.

Многочисленные уязвимости в программных и сетевых платформах;

Стремительное развитие информационных технологий открыло новые возможности для бизнеса, однако привело и к появлению новых угроз. Современные программные продукты из-за конкуренции попадают в продажу с ошибками и недоработками. Разработчики, включая в свои изделия всевозможные функции, не успевают выполнить качественную отладку создаваемых программных систем. Ошибки и недоработки, оставшиеся в этих системах, приводят к случайным и преднамеренным нарушениям информационной безопасности. Например, причинами большинства случайных потерь информации являются отказы в работе программно-аппаратных средств, а большинство атак на компьютерные системы основаны на найденных ошибках и недоработках в программном обеспечении. Так, например, за первые полгода после выпуска серверной операционной системы компании Microsoft Windows Server 2003 было обнаружено 14 уязвимостей, 6 из которых являются критически важными. Несмотря на то, что со временем Microsoft разрабатывает пакеты обновления, устраняющие обнаруженные недоработки, пользователи уже успевают пострадать от нарушений информационной безопасности, случившихся по причине оставшихся ошибок. Такая же ситуация имеет место и с программными продуктами других фирм. Пока не будут решены эти многие другие проблемы, недостаточный уровень информационной безопасности будет серьезным тормозом в развитии информационных технологий.

Бурное развитие глобальной сети Интернет, практически не препятствующей нарушениям безопасности систем обработки информации во всем мире.

Подобная глобализация позволяет злоумышленникам практически из любой точки земного шара, где есть Интернет, за тысячи километров, осуществлять нападение на корпоративную сеть.

Современные методы накопления, обработки и передачи информации способствовали появлению угроз, связанных с возможностью потери, искажения и раскрытия данных, адресованных или принадлежащих конечным пользователям.

Например, в настоящее время в банковской сфере свыше 90% всех преступлений связано с использованием автоматизированных систем обработки информации.

Под угрозой безопасности понимается возможная опасность (потенциальная или реально существующая) совершения какого-либо деяния (действия или бездействия), направленного против объекта защиты (информационных ресурсов), наносящего ущерб собственнику или пользователю, проявляющегося в опасности искажения, раскрытия или потери информации.

Реализация той или иной угрозы безопасности может преследовать следующие цели:

нарушение конфиденциальности информации. Информация, хранимая и обрабатываемая в компьютерной сети организации (КСО), может иметь большую ценность для ее владельца. Ее использование другими лицами наносит значительный ущерб интересам владельца;

нарушение целостности информации. Потеря целостности информации (полная или частичная, компрометация, дезинформация) - угроза близкая к ее раскрытию. Ценная информация может быть утрачена или обесценена путем ее несанкционированного удаления или модификации. Ущерб от таких действий может быть много больше, чем при нарушении конфиденциальности;

нарушение (частичное или полное) работоспособности КСО (нарушение доступности). Вывод из строя или некорректное изменение режимов работы компонентов КСО, их модификация или подмена могут привести к получению неверных результатов, отказу КСО от потока информации или отказам при обслуживании. Отказ от потока информации означает непризнание одной из взаимодействующих сторон факта передачи или приема сообщений. Имея в виду, что такие сообщения могут содержать важные донесения, заказы, финансовые согласования и т.п., ущерб в этом случае может быть весьма значительным.

Поэтому обеспечение информационной безопасности компьютерных систем и сетей является одним из ведущих направлений развития информационных технологий.

Корпоративная информационная система (сеть) - информационная система, участниками которой может быть ограниченный круг лиц, определенный ее владельцем или соглашением участников этой информационной системы (из закона об Электронно-цифровой подписи).

Компьютерные сети организации (КСО) относятся к распределенным компьютерным системам, осуществляющим автоматизированную обработку информации. Проблема обеспечения информационной безопасности является центральной для таких компьютерных систем. Обеспечение безопасности КСО предполагает организацию противодействия любому несанкционированному вторжению в процесс функционирования КСО, а также попыткам модификации, хищения, вывода из строя или разрушения ее компонентов, то есть защиту всех компонентов КСО – аппаратных средств, программного обеспечения, данных и персонала.

Рассмотрим, как в настоящее время обстоит вопрос обеспечения ИБ на предприятии связи. Исследовательская компания Gartner Group выделяет 4 уровня зрелости компании с точки зрения обеспечения информационной безопасности (ИБ):

0 уровень:

ИБ в компании никто не занимается, руководство компании не осознает важности проблем ИБ;

Финансирование отсутствует;

ИБ реализуется штатными средствами операционных систем, СУБД и приложений (парольная защита, разграничение доступа к ресурсам и сервисам).

Наиболее типичным примером здесь является компания с небольшим штатом сотрудников, занимающаяся, например, куплей/продажей товаров. Все технические вопросы находятся в сфере ответственности сетевого администратора, которым часто является студент. Здесь главное, что бы все работало.

1 уровень:

ИБ рассматривается руководством как чисто "техническая" проблема, отсутствует единая программа (концепция, политика) развития системы обеспечения информационной безопасности (СОИБ) компании;

Финансирование ведется в рамках общего ИТ - бюджета;

ИБ реализуется средствами нулевого уровня + средства резервного копирования, антивирусные средства, межсетевые экраны, средства организации VPN (традиционные средства защиты).

2 и 3 уровни:

ИБ рассматривается руководством как комплекс организационных и технических мероприятий, существует понимание важности ИБ для производственных процессов, есть утвержденная руководством программа развития СОИБ компании;

Финансирование ведется в рамках отдельного бюджета;

ИБ реализуется средствами первого уровня + средства усиленной аутентификации, средства анализа почтовых сообщений и web контента, IDS (системы обнаружения вторжений), средства анализа защищенности, SSO (средства однократной аутентификации), PKI (инфраструктура открытых ключей) и организационные меры (внутренний и внешний аудит, анализ риска, политика информационной безопасности, положения, процедуры, регламенты и руководства).

3 уровень отличается от 2-го следующим:

ИБ является частью корпоративной культуры, назначен CISA (старший офицер по вопросам обеспечения ИБ);

Финансирование ведется в рамках отдельного бюджета, который согласно результатам исследований аналитической компании Datamonitor в большинстве случаев составляет не более 5% ИТ бюджета;

ИБ реализуется средствами второго уровня + системы управления ИБ, CSIRT (группа реагирования на инциденты нарушения ИБ), SLA (соглашение об уровне сервиса).

Таким образом, серьезный подход к вопросам обеспечения ИБ появляется только на 2-ми 3-м уровнях. А на 1-м и частично 0-м уровне зрелости согласно данной классификации имеет место так называемый «фрагментарный» подход к обеспечению ИБ. «Фрагментарный» подход направлен на противодействие четко определенным угрозам в заданных условиях. В качестве примеров реализации такого подхода можно указать отдельные средства управления доступом, автономные средства шифрования, специализированные антивирусные программы ит.п.

Достоинство этого подхода заключается в высокой избирательности к конкретной угрозе. Существенным недостатком подхода является отсутствие единой защищенной среды обработки информации. Фрагментарные меры защиты информации обеспечивают защиту конкретных объектов КС только от конкретной угрозы. Даже небольшое вида изменение угрозы ведет к потере эффективности защиты.

Таких компаний по статистике Gartner – 85%.(0 – 30 %, 1 – 55%) по состоянию на 2005.

Более серьезные организации, соответствующие 2-му и 3-му уровням зрелости классификации Gartner, применяют «комплексный» подход к обеспечению ИБ. Этот же подход предлагают и крупные компании, профессионально занимающиеся защитой информации.

Комплексный подход основывается на решении комплекса частных задач по единой программе. Этот подход в настоящее время является основным для создания защищенной среды обработки информации в корпоративных системах, сводящей воедино разнородные меры противодействия угрозам. Сюда относятся правовые, морально этические, организационные, программные и технические способы обеспечения информационной безопасности. Комплексный подход позволил объединить целый ряд автономных систем путем их интеграции в так называемые интегрированные системы безопасности.

Методы решения задач обеспечения безопасности очень тесно связаны с уровнем развития науки и техники и, особенно, с уровнем технологического обеспечения. А характерной тенденцией развития современных технологий является процесс тотальной интеграции. Этой тенденцией охвачены микроэлектроника и техника связи, сигналы и каналы, системы и сети. В качестве примеров можно привести сверхбольшие интегральные схемы, интегральные сети передачи данных, многофункциональные устройства связи ит. п.

Дальнейшим развитием комплексного подхода или его максимальной формой является интегральный подход, основанный на интеграции различных подсистем обеспечения безопасности, подсистем связи в единую интегральную систему с общими техническими средствами, каналами связи, программным обеспечением и базами данных. Интегральный подход направлен на достижение интегральной безопасности. Основной смысл понятия интегральной безопасности состоит в необходимости обеспечить такое состояние условий функционирования корпорации, при котором она надежно защищена от всех возможных видов угроз в ходе всего непрерывного производственного процесса. Понятие интегральной безопасности предполагает обязательную непрерывность процесса обеспечения безопасности, как во времени, так и в пространстве (по всему технологическому циклу деятельности) с обязательным учетом всех возможных видов угроз (несанкционированный доступ, съем информации, терроризм, пожар, стихийные бедствия ит. д.).

В какой бы форме ни применялся комплексный или интегральный подход, он всегда направлен на решение ряда частных задач в их тесной взаимосвязи с использованием общих технических средств, каналов связи, программного обеспечения. Например, применительно к информационной безопасности наиболее очевидными из них являются задачи ограничения доступа к информации, технического и криптографического закрытия информации, ограничения уровней паразитных излучений технических средств, охраны и тревожной сигнализации. Однако необходимо решение и других, не менее важных задач. Так, например, выведение из строя руководителей предприятия, членов их семей или ключевых работников должно поставить под сомнение само существование данного предприятия. Этому же могут способствовать стихийные бедствия, аварии, терроризм и т. п. Поэтому объективно обеспечить полную безопасность информации могут лишь интегральные системы безопасности, индифферентные к виду угроз безопасности и обеспечивающие требуемую защиту непрерывно, как во времени, так и в пространстве, в ходе всего процесса подготовки, обработки, передачи и хранения информации.

Вопросы информационных безопасности интернет – сервисов

Всемирная паутина World Wide Web

WWW стала одной из основных причин взрывного расширения Интернет в последние годы. Причиной ее популярности стала возможность интерактивного доступа к данным разных типов, в том числе гипертексту, графике, аудио, видео и т.д. World wide web представляет собой множество HTTP-серверов в Интернет.

Проблемы безопасности HTTP-клиентов связаны с их расширяемостью. Поскольку web-серверы предоставляют данные во многих форматах (обычный текст, HTML, графические файлы gif и jpeg, аудио файлы и др.), для воспроизведения различных форматов браузеры вызывают внешние приложения. Например, для просмотра файла формата Microsoft Word, браузер вызовет Microsoft Word. Как правило, браузеры предупреждают пользователя о том, что для открытия файла будет вызвана внешняя программа и требуют подтверждения, и, также как правило, пользователи не обращают внимания на эти предупреждения. При том что многие форматы данных могут включать исполняемый код, как, например, макросы в документах Microsoft Word и Microsoft Excel, простой просмотр с виду безобидных материалов может привести к исполнению произвольного кода на машине пользователя от его имени.

Следует также принимать во внимание существование “активных компонент” (active content), таких как Java-апплеты, Javascript, ActiveX и т.п., которые также содержат код, выполняемый от имени пользователя. Вопросы безопасности “активных компонент” выходят, далеко за рамки данной работы и за их рассмотрением следует обратиться к работе.

Простого решения проблем безопасности, связанных с активными компонентами и другим исполняемым кодом, загружаемым, из www не существует. Методы борьбы с проблемами включают в себя обучение пользователей и объяснение им проблем безопасности, связанных с загружаемым из сети исполняемым кодом, отключение в клиентском программном обеспечении возможности исполнения загружаемых активных компонент, своевременное обновление клиентского ПО для исправления замеченных в нем ошибок и т.п.

Электронная почта

Электронная почта является широко распространенной и интенсивно используемой службой. Сама по себе она представляет сравнительно небольшой риск, но, тем не менее, его следует учитывать.

Основные проблемы, связанные с электронной почтой:

подделка электронной почты. Протокол SMTP, используемый для передачи электронной почты в Интернет не предоставляет средств аутентификации отправителя. Адрес отправителя письма может быть легко подделан. Подделка электронной почты может использоваться для атак типа "social engineering". Например, пользователь получает письмо якобы от системного администратора с просьбой сменить пароль на указанный в письме.

передача исполняемого кода в почтовых сообщениях. Электронная почта позволяет передавать данные разных типов, в том числе программы, а также документы, содержащие макросы. Вместе с подделкой адреса отправителя это может использоваться для всевозможных атак. Приведу два примера. Пользователь получает письмо от Santa.Claus@northpole.org, в котором содержится поздравление с Новым Годом и "подарок" - программа, которую предлагается запустить. Запущенная программа рисует на экране, например, новогоднюю елку с мигающей гирляндой. Пользователь пересылает это поздравление всем своим друзьям и знакомым. Программа, рисующая елку, помимо этого инсталлирует программу удаленного управления, и сообщает о результате своему создателю. Второй пример. Системный администратор получает письмо от фирмы - производителя используемого в компании программного обеспечения, с сообщением, что в этом программном обеспечении найдена опасная ошибка и с исправлением, которое следует срочно установить. Результат аналогичен первому примеру.

перехват почтовых сообщений. Электронная почта передается через Интернет в незашифрованном виде и может быть перехвачена и прочитана.

Спам. Спамом называется массовая рассылка сообщений рекламного характера. В отличие от обычной рекламы на телевидении или радио, за которую платит рекламодатель, оплата передачи спама ложится на получателя. Обычно спаммеры используют следующую схему: с подключения по коммутируемой линии устанавливается SMTP-соединение с хостом, на котором разрешена пересылка почты на любые хосты (open mail relay - открытый релей). На него посылается письмо со множеством адресатов и, как правило, с поддельным адресом отправителя. Хост, оказавшийся жертвой, пересылает полученное сообщение всем адресатам. В результате, затраты на рассылку спама ложатся на получателей и хост, пересылающий почту. Интернет сервис провайдеры отрицательно относятся к спаму, поскольку он создает весьма существенную нагрузку на их системы и неудобства их пользователям. Поэтому многие провайдеры включают в договор о предоставлении услуг пользователям пункт о недопустимости спама и отключают пользователей, замеченных в рассылке спама. Кроме того, многие провайдеры отключают прием почты с открытых релеев, замеченных в передаче спама. Системному администратору почтового сервера следует убедиться, что его система пересылает исключительно почту, адресованную ее пользователям или исходящую от ее пользователей, чтобы система не могла быть использована спаммерами.

ошибки в программном обеспечении почтовых серверов. Серверы электронной почты (SMTP, POP3, IMAP) печально известны множеством ошибок, приводившим к взлому систем. Sendmail, один из самых распространенных SMTP-серверов заслужил репутацию самой "дырявой" программы, из когда-либо использовавшихся. За последние два года были также найдены ошибки в распространенном POP3-сервере QUALCOMM qpopper и IMAP-сервере университета Вашингтона, которые позволяют удаленному взломщику получить привилегированный доступ (root) к системе. По сведениям CERT тысячи систем были взломаны благодаря этим ошибкам. Системному администратору следует внимательно следить за сообщениями о найденных ошибках в почтовых серверах и своевременно устанавливать исправленные версии.

FTP - протокол передачи файлов

Протокол FTP используется для передачи файлов. Большинство web-броузеров прозрачно поддерживают FTP. Можно также использовать специальные FTP-клиенты.

Основной проблемой как и в случае www являются программы, выкачиваемые и устанавливаемые пользователями, которые могут носить вредоносный характер.

DNS - доменная система имен

DNS - доменная система имен - производит преобразование имен в адреса и наоборот. Все программы, которые используют для обращения к удаленным хостам имена, являются DNS-клиентами. В этом смысле, практически любая программа, использующая IP-сети, включая web-броузеры, клиентские почтовые программы, FTP-клиенты, и т.п. используют DNS. Таким образом, DNS является основополагающей службой, которую используют другие службы для своей работы.

DNS работает следующим образом: клиент посылает запрос локальному серверу (например, запрашивает IP-адрес www.microsoft.com). Сервер проверяет, есть ли у него эта информация в кэше, и если нет, DNS-сервер запрашивает другие DNS-сервера по очереди, чтобы получить ответ на запрос клиента. Когда DNS-сервер получает ответ, или решает, что ответ получить нельзя, он кэширует полученную информацию и передает ответ клиенту.

Поскольку DNS критична для работы других сервисов, система наделена избыточностью. За каждый участок дерева имен отвечает один первичный (primary) и один и более вторичных (secondary) серверов. Первичный сервер содержит основную копию информации об обслуживаемом участке (зоне). Все изменения в информацию о зоне вносятся на первичном сервере. Вторичные сервера периодически запрашивают "зонную пересылку" (zone transfer) и копируют себе зонную информацию первичного сервера. Таким образом, существует два типа обращений к DNS-серверу - клиентские запросы (lookups) и зонные пересылки (zone transfers).

DNS-сервер использует порт 53. Клиентские запросы используют UDP в качестве транспорта. Если при пересылке клиентского запроса по UDP данные теряются, клиент повторяет запрос по TCP. Для зонных пересылок всегда используется TCP.

Проблемы безопасности DNS:

Раскрытие информации. DNS может сообщить потенциальному взломщику больше информации, чем следует, например имена и адреса внутренних серверов и рабочих станций.

DNS spoofing. DNS подвержена атаке, подробно описанной в работе. Вкратце, суть ее в следующем: атакуемый хост разрешает доступ к некоторой своей службе доверяемому хосту с известным именем. Взломщик желает обмануть хост, предоставляющий сервис, представившись ему доверяемым хостом. Для этого взломщику необходимо контролировать обратную зону (преобразующую IP-адреса в имена) к которой относится хост, с которого проводится атака. Прописав в ней соответствие своему IP-адресу имени доверяемого хоста, взломщик получает доступ к сервису, предоставляемому доверяемому хосту. Реализуется следующий сценарий: взломщик устанавливает соединение на атакуемый хост. Атакуемый хост, чтобы убедиться, что запрос исходит от доверяемого хоста, запрашивает у DNS имя по IP-адресу. Поскольку авторитетным сервером для зоны, к которой относится IP-адрес взломщика, является сервер взломщика, запрос адресуется к нему. Он в ответ сообщает имя доверяемого хоста.

Cache Poisoning. Атака базируется на следующем свойстве: когда один DNS-сервер обращается к другому с запросом, отвечающий сервер, помимо запрашиваемой информации может сообщать дополнительную информацию. Например, если запрашивается MX (mail exchanger) для некоторого домена, отвечающий сервер помимо собственно MX записи передает также A-записи для всех mail exchanger'ов домена. Теперь рассмотрим такую ситуацию: взломщик имеет административный доступ к некоторому DNS-серверу, авторитетному по отношению к какому-нибудь домену. Взломщик модифицирует свой сервер таким образом, что при ответе на запрос об определенной записи, сервер возвращает некоторую дополнительную запись. Взломщик обращается к атакуемому DNS-серверу с запросом о своей особой записи. Сервер обращается с запросом к серверу взломщика, получает дополнительную запись и кэширует ее.

Ошибки в программном коде DNS-сервера. В 1998 году в широко используемом DNS-сервере BIND было найдено несколько ошибок, одна из которых позволяла получить удаленному взломщику привилегированный (root) доступ к системе. Эти ошибки были исправлены в следующих версиях.

Прочие Интернет - сервисы.

Помимо описанных выше достаточно стандартных служб, существует множество других, более или менее распространенных или используемых. Отмечу основные проблемы, характерные для очень многих из них.

Аутентификация. Большинство электронных информационных сервисов (например, ICQ, IRC) не дает возможности убедиться, что их участники действительно те, за кого себя выдают. Следует очень осторожно относиться к информации, полученной из не аутентифицированного источника.

Передача исполняемого кода. Некоторые информационные службы (ICQ) позволяют пересылать произвольные файлы, в том числе файлы с исполняемым кодом. Исполняемый код, полученный из непроверенного источника может содержать что угодно - вирусы, троянских коней и т.п.

Программные ошибки. Ошибки в программном обеспечении могут приводить к различным проблемам - от отказа в обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома.

Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов

Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к доступу из Интернет. Этот подход называется "безопасность на уровне хоста". Он может включать в себя обучение пользователей и администраторов систем работе в более недружелюбной среде, ужесточение политики парольной защиты (введение или ужесточение ограничений на минимальную длину, символьный состав и срок действия пароля) или введение не парольных методов аутентификации, ужесточение правил доступа к системам, ужесточение требований к используемому программному обеспечению, в том числе операционным системам, и регулярная проверка выполнения всех введенных требований.

У этого подхода есть несколько недостатков:

для пользователей усложняются процедуры работы в системе, и возможно, некоторые действия к которым они привыкли, вообще запрещены. Это может привести к снижению производительности пользователей, а также к их недовольству.

на администраторов системы ложится очень существенная дополнительная нагрузка по поддержке системы. Даже для сравнительно небольших систем, содержащих несколько десятков машин, задача поддержания заданного уровня безопасности может потребовать непропорционально больших усилий.

требования защиты могут, противоречить требованиям использования системы и одним из них придется отдать предпочтение в ущерб другим. Как правило, требованиям к функциональности системы отдается предпочтение в ущерб требования защиты.

Достоинством этого подхода является то, что помимо проблемы защиты от "внешнего врага" он также решает проблему внутренней безопасности системы. Поскольку значительная часть инцидентов (по некоторым данным до 80%), связанных с безопасностью, исходит от сотрудников или бывших сотрудников компаний, этот подход может весьма эффективно повысить общую безопасность системы.

Второй подход является наиболее радикальным. В нем рабочая сеть компании физически не соединена с Интернет. Для взаимодействия с Интернет используется одна или несколько специально выделенных машин, не содержащих никакой конфиденциальной информации. Достоинства этого подхода очевидны: поскольку рабочая сеть не соединена с Интернет, угроза НСД из сети Интернет для нее отсутствует в принципе. В то же время, этот подход имеет определенные ограничения и недостатки. Ограничением, во определенных случаях приемлемым, является отсутствие доступа к Интернет с рабочих мест сотрудников. Недостатки этого подхода проистекают из наличия незащищенных систем, подключенных к Интернет, которые могут подвергаться атакам типа "отказ в обслуживании", и краже услуг (в том числе могут быть использованы для взлома других систем). Вариацией этого подхода является разграничение по протоколам. Например, для доступа к информационным ресурсам компании используется стек протоколов IPX/SPX, а для доступа в Интернет - TCP/IP. При этом, например, серверы Novell Netware, будут невидимы для взломщика и не могут быть атакованы напрямую из Интернет. Этот подход также имеет определенные ограничения. Например, он неприемлем для сети, в которой необходимо использование TCP/IP для доступа к внутренним ресурсам. Вторым его недостатком является то, что пользовательские системы видимы и доступны из Интернет и могут быть использованы как плацдарм для последующей атаки на серверы.

Третий подход, называемый "безопасность на уровне сети" состоит в введении средств ограничения доступа в точке соединения сетей. Этот подход позволяет сконцентрировать средства защиты и контроля в точках соединения двух и более сетей, например в точке соединения КСО с Интернет. В этой точке находится специально выделенная система - межсетевой экран - которая и осуществляет контроль за информационным обменом между двумя сетями и фильтрует информацию в соответствии с заданными правилами, определяемыми политикой безопасности компании. Весь обмен данными, происходящий между сети Интернет и внутренней сетью, проходит через межсетевой экран. Организация может получить значительный выигрыш от такой модели безопасности. Единственная система, выполняющая роль межсетевого экрана, может защитить от несанкционированного доступа десятки и сотни систем, скрытых за ней, без наложения на них дополнительных требований к безопасности. Достоинствами этого подхода является концентрация средств защиты и контроля в одной точке, минимальное изменение внутренних процедур работы пользователей с информационной системой, сравнительно большая простота администрирования и возможно больший уровень защиты. Ограничением этого подхода является то, что он предназначен исключительно для защиты от внешних угроз, исходящих от удаленных взломщиков.

Рассмотрим теперь типичную КСО с точки зрения применимости к ней вышеописанных методов защиты. Как правило, она состоит из клиентских компьютеров под управлением Microsoft Windows XP или реже Windows NT Workstation, серверов Microsoft Windows NT Server, Novell Netware и/или различных Unix-систем, и, возможно, другого сетевого оборудования, такого как сетевые принтеры, концентраторы, коммутаторы и маршрутизаторы с возможностью удаленного управления и т.п.

Использование исключительно модели безопасности на уровне хоста в этом случае может быть неприемлемым, по причине большой сложности (а возможно и невыполнимости) доведения уровня защиты используемых систем до необходимого уровня. Проблемы безопасности в сетях на базе систем Microsoft были показаны выше. В случае, если использование для доступа к Интернет физически отделенной от основной сети системы неприемлемо, наиболее эффективным решением является использование технологии межсетевых экранов.

Согласно определению Государственной Технической Комиссии при Президенте Российской Федерации “Межсетевой экран представляет собой локальное (однокомпонентное) или функционально-распределенное средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему и/или выходящей из автоматизированной системы, и обеспечивает защиту автоматизированной системы посредством фильтрации информации, т.е. ее анализа по совокупности критериев и принятия решения о ее распространении в (из) автоматизированную систему”. Межсетевые экраны, при правильном их использовании, являются весьма эффективным средством защиты от угроз корпоративным сетям, исходящим из сети Интернет.

2. Теоретические вопросы построения межсетевых экранов

2.1 Архитектуры межсетевых экранов

Межсетевое экраны могут быть сконфигурированы в виде одной из нескольких архитектур, что обеспечивает различные уровни безопасности при различных затратах на установку и поддержание работоспособности. Организации должны проанализировать свой профиль риска и выбрать соответствующую архитектуру. Ниже описываются типичные архитектуры межсетевого экрана и приводят примеры политик безопасности для них.

Хост, подключенный к двум сегментам сети

Это такой хост, который имеет более одного интерфейса с сетью, причем каждый интерфейс с сетью подключен физически к отдельному сегменту сети. Самым распространенным примером является хост, подключенный к двум сегментам.

Межсетевой экран на основе хоста, подключенного к двум сегментам сети - это межсетевой экран с двумя сетевыми платами, каждая из которых подключена к отдельной сети. Например, одна сетевая плата соединена с внешней или небезопасной сетью, а другая - с внутренней или безопасной сетью. В этой конфигурации ключевым принципом обеспечения безопасности является запрет прямой маршрутизации трафика из не доверенной сети в доверенную – межсетевой экран всегда должен быть при этом промежуточным звеном.

Маршрутизация должна быть отключена на межсетевом экране такого типа, чтобы IP-пакеты из одной сети не могли пройти в другую сеть.

Такая конфигурация, наверное, является одной из самых дешевых и распространенных при коммутируемом подключении ЛВС организации к сети Интернет. Берется машина, на которую устанавливается FreeBSD, и на ней запрещается маршрутизация, кроме того соответствующим образом конфигурируется встроенный в ядро пакетный фильтр (ipfw).

Экранированный хост

При архитектуре типа экранированный хост используется хост (называемый хостом-бастионом), с которым может установить соединение любой внешний хост, но запрещен доступ ко всем другим внутренним, менее безопасным хостам. Для этого фильтрующий маршрутизатор конфигурируется так, что все соединения с внутренней сетью из внешних сетей направляются к хосту-бастиону.

Если шлюз с пакетной фильтрацией установлен, то хост-бастион должен быть сконфигурирован так, чтобы все соединения из внешних сетей проходили через него, чтобы предотвратить прямое соединение между компьютерной сетью организации и сети Интернет.

Экранированная подсеть

Архитектура экранированной сети по существу совпадает с архитектурой экранированного хоста, но добавляет еще одну линию защиты, с помощью создания сети, в которой находится хост-бастион, отделенной от внутренней сети.

Экранированная подсеть должна внедряться с помощью добавления сети-периметра для того, чтобы отделить внутреннюю сеть от внешней. Это гарантирует, что даже при успехе атаки на хост-бастион, атакующий не сможет пройти дальше сети-периметра из-за того, что между внутренней сетью и сетью-периметром находится еще один экранирующий маршрутизатор.

2.2 Классификация межсетевых экранов

Межсетевые экраны являются устройствами или системами, которые управляют потоком сетевого трафика между сетями с различными требованиями к безопасности. В большинстве современных приложений межсетевые экраны и их окружения обсуждаются в контексте соединений в Интернете и, следовательно, использования стека протоколов TCP/IP. Однако межсетевые экраны применяются и в сетевых окружениях, которые не требуют обязательного подключения к Интернету. Например, многие корпоративные сети предприятия ставят межсетевые экраны для ограничения соединений из и во внутренние сети, обрабатывающие информацию разного уровня чувствительности, такую как бухгалтерская информация или информация о заказчиках. Ставя межсетевые экраны для контроля соединений с этими областями, организация может предотвратить неавторизованный доступ к соответствующим системам и ресурсам внутри чувствительных областей. Тем самым, использование межсетевого экрана обеспечивает дополнительный уровень безопасности, который иначе не может быть достигнут.

В настоящее время существует несколько типов межсетевых экранов. Одним из способов сравнения их возможностей является перечисление уровней модели OSI, которые данный тип межсетевого экрана может анализировать- Модель OSI является абстракцией сетевого взаимодействия между компьютерными системами и сетевыми устройствами. Рассмотрим только уровни модели OSI относящиеся к межсетевым экранам. На рис. 2.1 показана стек протоколов модели OSI.

Рис.2.1. Стек протоколов модели OSI

Уровень 1 представляет собой реальную аппаратуру физического соединения и среду, такую как Ethernet.

Уровень 2 — уровень, на котором сетевой трафик передается по локальной сети (LAN). Он также является первым уровнем, обладающим возможностью адресации, с помощью которой можно идентифицировать отдельную машину. Адреса назначаются на сетевые интерфейсы и называются MAC (Media Access Control) адресами. Ethernet - адрес, принадлежащий Ethernet-карте, является примером МАС - адреса уровня 2.

Уровень 3 является уровнем, отвечающим за доставку сетевого трафика по WAN. В Интернете адреса уровня 3 называются IP-адресами; адреса обычно являются уникальными, но при определенных обстоятельствах, например, при трансляции сетевых адресов (NAT) возможны ситуации, когда различные физические системы имеют один и тот же IP-адрес уровня 3.

Уровень 4 идентифицирует конкретное сетевое приложение и коммуникационную сессию в дополнение к сетевым адресам; система может иметь большое число сессий уровня 4 с другими ОС. Терминология, связанная с семейством протоколов TCP/IP, включает понятие портов, которые могут рассматриваться как конечные точки сессий: номер порта источника определяет коммуникационную сессию на исходной системе; номер порта назначения определяет коммуникационную сессию системы назначения. Более высокие уровни (5, 6 и 7) представляют приложения и системы конечного пользователя.

Мостиковые межсетевые экраны

Данный класс межсетевого экрана, функционирующий на 2-м уровне модели OSI, известен также как прозрачный (stealth), скрытый, теневой межсетевой экран.

Мостиковые межсетевые экраны появились сравнительно недавно и представляют перспективное направление развития технологий межсетевого экранирования. Фильтрация трафика ими осуществляется на канальном уровне, т.е. межсетевые экраны работают с фреймами (frame, кадр).

К достоинствам подобных межсетевых экранов можно отнести:

• Нет необходимости в изменении настроек корпоративной сети, не требуется дополнительного конфигурирования сетевых интерфейсов межсетевого экрана.

• Высокая производительность. Поскольку это простые устройства, они не требуют больших затрат ресурсов. Ресурсы требуются либо для повышения возможностей машин, либо для более глубокого анализа данных.

• Прозрачность. Ключевым для этого устройства является его функционирование на 2 уровне модели OSI. Это означает, что сетевой интерфейс не имеет IP-адреса. Эта особенность более важна, чем легкость в настройке. Без IP-адреса это устройство не доступно в сети и является невидимым для окружающего мира. Если такой межсетевой экран недоступен, то как его атаковать? Атакующие даже не будут знать, что существует межсетевой экран, проверяющий каждый их пакет.

Фильтрующие маршрутизаторы

Межсетевой экран с фильтрацией пакетов (Packet - filtering firewall) - межсетевой экран, который является маршрутизатором или компьютером, на котором работает программное обеспечение, сконфигурированное таким образом, чтобы отфильтровывать определенные виды входящих и исходящих пакетов. Фильтрация пакетов осуществляется на основе информации, содержащейся в TCP- IP-заголовках пакетов (адреса отправителя и получателя, их номера портов и др.)

Работают на 3 уровне

Также известны, как межсетевой экран на основе порта

Каждый пакет сравнивается со списками правил (адрес источника/получателя, порт источника/получателя)

Недорогой, быстрый (производительный в силу простоты), но наименее безопасный

Технология 20-летней давности

Пример: список контроля доступа (ACL, access control lists) маршрутизатора

Шлюз сеансового уровня

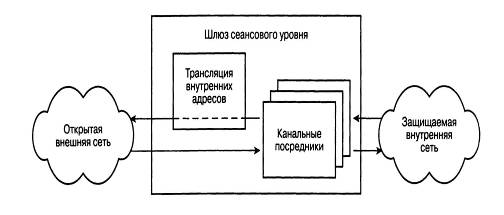

Шлюз сеансового уровня (Circuit-level gateway) — межсетевой экран, который исключает прямое взаимодействие между авторизированным клиентом и внешним хостом. Сначала он принимает запрос доверенного клиента на определенные услуги и, после проверки допустимости запрошенного сеанса, устанавливает соединение с внешним хостом. На рис. 2.2 показано схема функционирование шлюза сеансового уровня.

Рис. 2.2. Схема функционирование шлюза сеансового уровня

После этого шлюз просто копирует пакеты в обоих направлениях, не осуществляя их фильтрации. На этом уровне появляется возможность использования функции сетевой трансляции адресов (NAT, network address translation). Трансляция внутренних адресов выполняется по отношению ко всем пакетам, следующим из внутренней сети во внешнюю. Для этих пакетов IP-адреса компьютеров - отправителей внутренней сети автоматический преобразуются в один IP-адрес, ассоциируемый с экранирующим межсетевым экраном. В результате все пакеты, исходящие из внутренней сети, оказываются отправленными межсетевым экраном, что исключает прямой контакт между внутренней и внешней сетью. IP-адрес шлюза сеансового уровня становится единственным активным IP-адресом, который попадает во внешнюю сеть.

Работает на 4 уровне

Передает TCP подключения, основываясь на порте

Недорогой, но более безопасный, чем фильтр пакетов

Вообще требует работы пользователя или программы конфигурации для полноценной работы

Пример: SOCKS межсетевой экран

Шлюз прикладного уровня

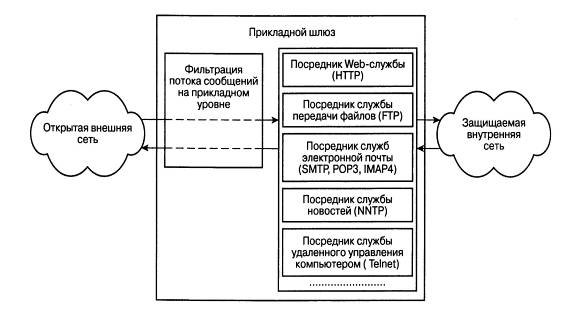

Шлюз прикладного уровня (Application-level gateways) - межсетевой экран, который исключает прямое взаимодействие между авторизированным клиентом и внешним хостом, фильтруя все входящие и исходящие пакеты на прикладном уровне модели OSI. На рис. 2.3 показано функционирование шлюза прикладного уровня.

Рис.2.3. Схема функционирование шлюза прикладного уровня

Связанные с приложением программы-посредники перенаправляют через шлюз информацию, генерируемую конкретными сервисами TCP/IP.

Возможности:

• Идентификация и аутентификация пользователей при попытке установления соединения через межсетевой экран;

• Фильтрация потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации;

• Регистрация событий и реагирование на события;

• Кэширование данных, запрашиваемых из внешней сети.

На этом уровне появляется возможность использования функций посредничества (Proxy).

Для каждого обсуживаемого протокола прикладного уровня можно вводить программных посредников – HTTP-посредник, FTP-посредник и т.д. Посредник каждой службы TCP/IP ориентирован на обработку сообщений и выполнение функций защиты, относящихся именно к этой службе. Также, как и шлюз сеансового уровня, прикладной шлюз перехватывает с помощью соответствующих экранирующих агентов входящие и сходящие пакеты, копирует и перенаправляет информацию через шлюз, и функционирует в качестве сервера-посредника, исключая прямые соединения между внутренней и внешней сетью. Однако, посредники, используемые прикладным шлюзом, имеют важные отличия от канальных посредников шлюзов сеансового уровня. Во-первых, посредники прикладного шлюза связаны с конкретными приложениями программными серверами), а во-вторых, они могут фильтровать поток сообщений на прикладном уровне модели МВОС.

Особенности:

Работает на 7 уровне;

Специфический для приложений;

Умеренно дорогой и медленный, но более безопасный и допускает регистрацию деятельности пользователей;

Требует работы пользователя или программы конфигурации для полноценной работы;

Пример: Web (http) proxy;

Стек

протоколов TCP/IP соотносится с уровнями

модели OSI следующим образом:

Стек

протоколов TCP/IP соотносится с уровнями

модели OSI следующим образом:

Рис. 2.4. Взаимосвязь уровней стека протоколов ТСР/IР и OSI

Современные межсетевые экраны функционируют на любом из перечисленных уровней. На рис. 2.4 показано взаимосвязь уровней стека протоколов TCP/IP и OSI. Первоначально межсетевые экраны анализировали меньшее число уровней; теперь более мощные из них охватывают большее число уровней. С точки зрения функциональности, межсетевой экран, имеющий возможность анализировать большее число уровней, является более совершенным и эффективным. За счет охвата дополнительного уровня также увеличивается возможность более тонкой настройки конфигурации межсетевого экрана. Возможность анализировать более высокие уровни позволяет межсетевого экрана предоставлять сервисы, которые ориентированы на пользователя, например, аутентификация пользователя. Межсетевой экран, который функционирует на уровнях 2, 3 и 4, не имеет дело с подобной аутентификацией.

Независимо от архитектуры межсетевой экран может иметь дополнительные сервисы. Эти сервисы включают трансляцию сетевых адресов (NAT), поддержку протокола динамической конфигурации хоста (DHCP) и функции шифрования, тем самым являясь конечной точкой VPN-шлюза, и фильтрацию на уровне содержимого приложения.

Многие современные межсетевые экраны могут функционировать как VPN-шлюзы. Таким образом, организация может посылать незашифрованный сетевой трафик от системы, расположенной позади межсетевого экрана, к удаленной системе, расположенной позади корпоративного VPN-шлюза; межсетевой экран зашифрует трафик и перенаправит его на удаленный VPN-шлюз, который расшифрует его и передаст целевой системе. Большинство наиболее популярных межсетевых экранов сегодня совмещают эти функциональности.

Многие межсетевые экраны также включают различные технологии фильтрации активного содержимого. Данный механизм отличается от обычной функции межсетевого экрана тем, что межсетевой экран теперь также имеет возможность фильтровать реальные прикладные данные на уровне 7, которые проходят через него. Например, данный механизм может быть использован для сканирования на предмет наличия вирусов в файлах, присоединенных к почтовому сообщению. Он также может применяться для фильтрации наиболее опасных технологий активного содержимого в web, таких как Java, JavaScript и ActiveX. Или он может быть использован для фильтрации содержимого или ключевых слов с целью ограничения доступа к неподходящим сайтам или доменам. Тем не менее, компонент фильтрации, встроенный в межсетевой экран, не должен рассматриваться как единственно возможный механизм фильтрации содержимого; возможно применение аналогичных фильтров при использовании сжатия, шифрования или других технологий.

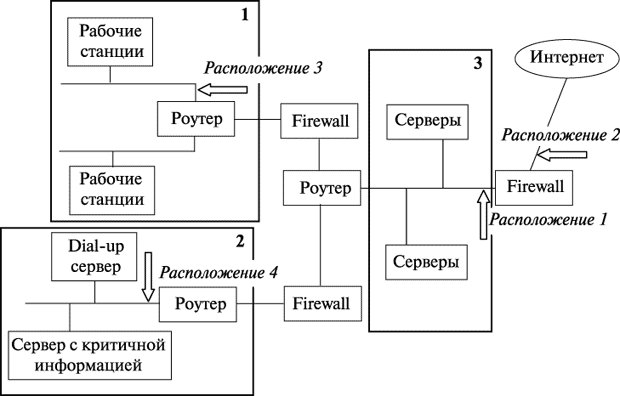

2.3 Различные типы окружений межсетевых экранов

Окружение межсетевого экрана является термином, который применяется для описания множества систем и компонент, используемых для поддержки функционирования межсетевого экрана в конкретной сети. Простое окружение межсетевого экрана может состоять только из пакетного фильтра. В более сложном и безопасном окружении оно состоит из нескольких межсетевых экранов и прокси со специальной топологией. Рассмотрим возможные сетевые топологии, используемые в качестве окружений межсетевого экрана.

Принципы построения окружения межсетевых экранов

Существует четыре принципа, которым необходимо следовать:

Простота (Keep It Simple)

Данный принцип говорит о первом и основном, о чем надо помнить при разработки топологии сети, в которой функционирует межсетевой экран. Важно принимать наиболее простые решения — более безопасным является то, чем легче управлять. Трудно понимаемые функциональности часто приводят к ошибкам в конфигурации.

Использование устройств по назначению

Использование сетевых устройств для того, для чего они первоначально предназначались, в данном контексте означает, что не следует делать межсетевые экраны из оборудования, которое не предназначено для использования в качестве межсетевого экрана. Например, роутеры предназначены для рейтинга; возможности фильтрования пакетов не являются их исходной целью, и это всегда надо учитывать при разработке окружения межсетевого экрана. Зависимость исключительно от возможности роутера обеспечивать функциональность межсетевого экрана опасна: он может быть легко переконфигурирован. Другим примером являются сетевые коммуникаторы (switch): когда они используются для обеспечения функциональности межсетевого экрана вне окружения межсетевого экрана, они чувствительны к атакам, которые могут нарушить функционирование коммуникатора. Во многих случаях гибридные межсетевые экраны и устройства межсетевых экранов являются лучшим выбором, потому что они оптимизированы в первую очередь для функционирования в качестве межсетевых экранов.

3. Создание обороны вглубь

Оборона вглубь означает создание нескольких уровней защиты в противоположность наличию единственного уровня. Не следует всю защиту обеспечивать исключительно межсетевым экраном. Там, где может использоваться несколько межсетевых экранов, они должны использоваться. Там, где роутеры могут быть сконфигурированы для предоставления некоторого управления доступом или фильтрации, это следует сделать. Если ОС сервера может предоставить некоторые возможности межсетевого экрана, это следует применить.

4. Внимание к внутренним угрозам

Наконец, если уделять внимание только внешним угрозам, то это приводит в тому, что сеть становится открытой для атак, изнутри. Хотя это и маловероятно, но следует рассматривать возможность того, что нарушитель может как-то обойти межсетевой экран и получить свободу действий для атак внутренних или внешних систем. Следовательно, важные системы, такие как внутренние web или e-mail серверы или финансовые системы, должны быть размещены позади внутренних межсетевых экранов или DMZ-зон.

В качестве итога заметим, что выражение «всю защиту можно взломать» особенно применимо к построению окружений межсетевого экрана. При развертывании межсетевых экранов следует помнить о перечисленных выше правилах для определения окружений, но в каждом случае могут иметь место свои собственные требования, возможно, требующие уникальных решений.

DMZ – сети

В большинстве случаев окружение межсетевого экрана образует так называемую DMZ-сеть или сеть демилитаризованной зоны. DMZ-сеть является сетью, расположенной между двумя межсетевыми экранами.

Конфигурация с одной DMZ-сетью

DMZ-сети предназначены для расположения систем и ресурсов, которым необходим доступ либо только извне, либо только изнутри, либо и извне, и изнутри, но которые не должны быть размещены во внутренних защищенных сетях. Причина в том, что никогда нельзя гарантировать, что эти системы и ресурсы не могут быть взломаны. Но взлом этих систем не должен автоматически означать доступ ко всем внутренним системам. Пример окружения межсетевого экрана с одной DMZ показано на рис. 2.5.

0100090000034200000001001c00000000000400000003010800050000000b0200000000050000000c029104c20b040000002e0118001c000000fb021000070000000000bc02000000cc0102022253797374656d0004c20b000026810000985c110004ee8339a0cb5d060c020000040000002d010000040000002d010000030000000000

Рис. 2.5. Пример окружения межсетевого экрана с одной DMZ

DMZ-сети обычно строятся с использованием сетевых коммутаторов и располагаются между двумя межсетевыми экранами или между межсетевым экраном и пограничным роутером. Хорошей практикой является размещение серверов удаленного доступа и конечных точек VPN в DMZ-сетях. Размещение этих систем в DMZ-сетях уменьшает вероятность того, что удаленные атакующие будут иметь возможность использовать эти серверы в качестве точки входа в локальные сети. Кроме того, размещение этих серверов в DMZ-сетях позволяет межсетевым экранам служить дополнительными средствами для контроля прав доступа пользователей, которые получают доступ с использованием этих систем к локальной сети.

Service Leg конфигурация

Одной из конфигураций DMZ-сети является так называемая «Service Leg» конфигурация межсетевого экрана на рис. 2.6. В этой конфигурации межсетевой экран создается с тремя сетевыми интерфейсами. Один сетевой интерфейс соединяется с Интернетом, другой сетевой интерфейс соединяется с внутренней сетью, и третий сетевой интерфейс формирует DMZ-сеть. Такая конфигурация может привести к возрастанию риска для межсетевого экрана при деградации сервиса в течение DoS-атаки, которая будет нацелена на сервисы, расположенные в DMZ-сети. В стандартной конфигурации DMZ-сети DoS-атака для присоединенного к DMZ-ресурса, такого как web-сервер, будет соответствующим образом воздействовать только на этот целевой ресурс. В Service Leg конфигурации DMZ-сети межсетевой экран берет на себя основной удар от DoS-атаки, потому что он должен проверять весь сетевой трафик перед тем, как трафик достигнет присоединенного к DMZ - ресурса. Это может влиять на весь трафик организации, если на ее web-сервер выполнена DoS-атака.

Рис.

2.6. Конфигурация Service Leg DMZ

Рис.

2.6. Конфигурация Service Leg DMZ

Конфигурация с двумя DMZ-сетями

При наличии большого числа серверов с разными требованиями доступа можно иметь межсетевой экран пограничного роутера и два внутренних межсетевого экрана разместить все внешне доступные серверы во внешней DMZ между роутером и первым межсетевым экраном. Пограничный роутер будет фильтровать пакеты и обеспечивать защиту серверов, первый межсетевой экран будет обеспечивать управление доступом и защиту от серверов внутренней DMZ в случае, если они атакованы. Организация размещает внутренне доступные серверы во внутренней DMZ, расположенной между основным и внутренним межсетевыми экранами; межсетевые экраны будут обеспечивать защиту и управление доступом для внутренних серверов, защищенных как от внешних, так и от внутренних атак.

Окружение межсетевого экрана для данной сети показано на рис.2.7.

Внешняя DMZ-сеть соединена с Интернетом через пакетный фильтр, служащий пограничным роутером, - выше были указаны причин, по которым использование пакетного фильтра является предпочтительным.

Основной межсетевой экран является VPN-шлюзом для удаленных пользователей; такие пользователи должны иметь ПО VPN-клиента для соединения с межсетевым экраном.

Входящий SMTP-трафик должен пропускаться основным межсетевым экраном.

Исходящий HTTP-трафик должен проходить через внутренний межсетевой экран, который передает данный HTTP-трафик прикладному НТТР-прокси, размещенному во внутренней DMZ.

Основные и внутренние межсетевые экраны должны поддерживать технологию stateful inspection и могут также включать возможности прикладного прокси. Основной межсетевой экран должен выполнять следующие действия:

разрешать внешним пользователям соединяться с VPN-сервером, где они должны аутентифицироваться;

пропускать внутренние SMTP-соединения и данные к прокси-серверу, где данные могут быть отфильтрованы и переданы системам назначения;

выполнять роутинг исходящего HTTP-трафика от HTTP-прокси и исходящего SMTP-трафика от SMTP-сервера;

после этого запретить весь другой исходящий HTTP- и SMTP-трафик;

после этого разрешить весь другой исходящий трафик;

Внутренний межсетевой экран должен принимать входящий трафик только от основного межсетевого экрана, прикладного HTTP-прокси и SMTP-сервера. Кроме того, он должен принимать SMTP- и HTTP-трафик только от прокси, но не от основного межсетевого экрана. Наконец, он должен разрешать все исходящие соединения от внутренних систем.

Чтобы сделать данный пример применимым к окружениям с более высокими требованиями к безопасности, можно добавить следующие сервисы:

могут быть добавлены внутренний и внешний DNS-серверы, чтобы спрятать внутренние системы;

может попользоваться NAT для дальнейшего сокрытия внутренних систем;

исходящий трафик от внутренних систем может фильтроваться, что может включать фильтрование трафика к определенным сайтам или сервисам в соответствии с политикой управления;

может быть использовано несколько межсетевых экранов для увеличения производительности;

0100090000034200000001001c00000000000400000003010800050000000b0200000000050000000c029104c20b040000002e0118001c000000fb021000070000000000bc02000000cc0102022253797374656d0004c20b000026810000985c110004ee8339a0cb5d060c020000040000002d010000040000002d010000030000000000

Рис.2.7. Пример окружения межсетевого

экрана с двумя DMZ-сетями

0100090000034200000001001c00000000000400000003010800050000000b0200000000050000000c029104c20b040000002e0118001c000000fb021000070000000000bc02000000cc0102022253797374656d0004c20b000026810000985c110004ee8339a0cb5d060c020000040000002d010000040000002d010000030000000000

Рис.2.7. Пример окружения межсетевого

экрана с двумя DMZ-сетями

Интранет

Интранет является сетью, которая выполняет те же самые сервисы, приложения и протоколы, которые присутствуют в Интернете, но без наличия внешнего соединения с Интернетом. Например, сеть предприятии, поддерживающая семейство протоколов TCP/IP, можно рассматривать как Интранет.

Большинство организаций в настоящее время имеет некоторый тип Интранета. Во внутренней сети (интранет) могут быть созданы еще меньшие Интранеты, используя внутренние межсетевые экраны. Например, можно защитить свою собственную персональную сеть внутренним межсетевым экраном, и получившаяся защищенная сеть может рассматриваться как персональная интранет.

Так как Интранет использует те же самые протоколы и прикладные сервисы, что и Интернет, многие проблемы безопасности, унаследованные из Интернета, также присутствуют в Интранете.

Экстранет

Термин «Экстранет» применяется к сети, логически состоящей из трех частей: две интранет соединены между собой через Интернет с использованием VPN. Экстранет может быть определена как business-to-business Интранет. Эта сеть позволяет обеспечить ограниченный, управляемый доступ удаленных пользователей посредством той же формы аутентификации и шифрования, которые имеются в VPN.

Экстранет имеет те же самые характеристики, что и интранет, за исключением того, что экстранет использует VPN для создания защищенных соединений через публичный Интернет. Целью интранет является предоставление доступа к потенциально чувствительной информации удаленным пользователям или организациям, но при этом запрещая доступ всем остальным внешним пользователям и системам. Экстранет использует протоколы TCP/IP и те же самые стандартные приложения и сервисы, которые используются в Интернете. На рис. 2.8 показан пример топологии сети экстранет.

0100090000034200000001001c00000000000400000003010800050000000b0200000000050000000c029104c20b040000002e0118001c000000fb021000070000000000bc02000000cc0102022253797374656d0004c20b000026810000985c110004ee8339a0cb5d060c020000040000002d010000040000002d010000030000000000

Рис.2.8. VPN и экстранет, соединяющие две сети Интранета

Компоненты инфраструктуры: концентраторы и коммутаторы

Дополнительно к роутерам и межсетевым экранам, связь между системами обеспечивают такие инфраструктурные устройства, как концентраторы (hubs) и коммутаторы (switches). Наиболее простым из них является сетевой концентратор. Концентраторы — это устройства, которые функционируют на уровне 1 модели OSI. Другими словами, они предназначены только для предоставления физического подсоединения сетевых систем или ресурсов.

У сетевых концентраторов существует много слабых мест. Первое и основное состоит в том, что концентраторы позволяют любому устройству, присоединенному к ним, просматривать весь сетевой трафик. По этой причине они не должны использоваться для построения DMZ-сетей или окружений межсетевого экрана.

Более развитыми инфраструктурными устройствами являются сетевые коммутаторы. Это устройства уровня 2, то есть они обладают определенной информацией при создании присоединения сетевых систем или компонент.

Основное свойство коммутаторов состоит в том, что системы, присоединенные к коммутатору, не могут «подсматривать» трафик друг друга; поэтому они лучше подходят для реализации DMZ-сетей и окружений межсетевых экранов.

Важно заметить, что коммутаторы не должны использоваться для предоставления каких-либо возможностей межсетевого экрана или обеспечения изолирования трафика вне окружения межсетевого экрана, так как при этом возможны DoS-атаки, которые могут привести к тому, что коммутаторы переполнят присоединенные сети пакетами.

2.4 Уровень защищенности межсетевых экранов

В соответствии с уровень защищенности межсетевых экранов оценивается по следующим показателям:

Управление доступом (фильтрация данных и трансляция адресов)

Идентификация и аутентификация

Регистрация

Администрирование: идентификация и аутентификация

Администрирование: регистрация

Администрирование: простота использования

Целостность

Восстановление

Тестирование

Руководство администратора защиты

Тестовая документация

Конструкторская (проектная) документация

Для каждого класса защищенности определяются требования к указанным показателям.

Далее следуют требования к межсетевому экрану в соответствии с документом Государственной Технической Комиссии по межсетевым экранам для пятого и четвертого класса защищенности и описание уровня соответствия этим требованиям.

Управление доступом.

Требования к пятому классу:

Межсетевой экран должен обеспечивать фильтрацию на сетевом уровне. Решение по фильтрации может приниматься для каждого сетевого пакета независимо на основе, по крайней мере, сетевых адресов отправителя и получателя или на основе других эквивалентных атрибутов.

Требования к четвертому классу:

Данные требования полностью включают аналогичные требования пятого класса. Дополнительно межсетевой экран должен обеспечивать:

фильтрацию пакетов служебных протоколов, служащих для диагностики и управления работой сетевых устройств;

фильтрацию с учетом входного и выходного сетевого интерфейса как средство проверки подлинности сетевых адресов;

фильтрацию с учетом любых значимых полей сетевых пакетов.

Требования к третьему классу:

Данные требования полностью включают аналогичные требования четвертого класса.

Дополнительно межсетевой экран должен обеспечивать:

фильтрацию на транспортном уровне запросов на установление виртуальных соединений. При этом, по крайней мере, учитываются транспортные адреса отправителя и получателя;

фильтрацию на прикладном уровне запросов к прикладным сервисам. При этом, по крайней мере, учитываются прикладные адреса отправителя и получателя;

фильтрацию с учетом даты/времени.

Идентификация и аутентификация

Нет требований к четвертому и пятому классу. Требования к третьему классу:

Межсетевой экран должен обеспечивать возможность аутентификации входящих и исходящих запросов методами, устойчивыми к пассивному и/или активному прослушиванию сети.

Регистрация

Нет требований к пятому классу. Требования к четвертому классу:

Межсетевой экран должен обеспечивать возможность регистрации и учета фильтруемых пакетов. В параметры регистрации включаются адрес, время и результат фильтрации.

Требования к третьему классу:

Данные требования включают аналогичные требования четвертого класса.

Дополнительно межсетевой экран должен обеспечивать:

регистрацию и учет запросов на установление виртуальных соединений;

локальную сигнализацию попыток нарушения правил фильтрации.

Администрирование: идентификация и аутентификация

Требования к пятому классу:

Межсетевой экран должен обеспечивать идентификацию и аутентификацию администратора межсетевого экрана при его локальных запросах на доступ. Межсетевой экран должен предоставлять возможность для идентификации и аутентификации по идентификатору (коду) и паролю условно-постоянного действия.

Требования к четвертому классу:

Данные требования полностью совпадают с аналогичными требованиями пятого класса.

Требования к третьему классу:

Данные требования включают аналогичные требования пятого класса. Дополнительно межсетевой экран должен препятствовать доступу неидентифицированного субъекта или субъекта, подлинность идентификации которого при аутентификации не подтвердилась. При удаленных запросах администратора межсетевого экрана на доступ идентификация и аутентификация должны обеспечиваться методами, устойчивыми к пассивному и активному перехвату информации.

Администрирование: регистрация

Требования к пятому классу:

Межсетевой экран должен обеспечивать регистрацию входа (выхода) администратора межсетевого экрана в систему (из системы) либо загрузка и инициализация системы и ее программный останов. Регистрация выхода из системы не проводится в моменты аппаратурного отключения межсетевого экрана;

В параметрах регистрации указываются:

дата, время и код регистрируемого события;

результат попытки осуществления регистрируемого события - успешная или неуспешная;

идентификатор администратора межсетевого экрана, предъявленный при попытке осуществления регистрируемого события.

Требования к четвертому классу:

Данные требования включают аналогичные требования пятого класса.

Дополнительно межсетевой экран должен обеспечивать регистрацию запуска программ и процессов (заданий, задач).

Требования к третьему классу:

Данные требования полностью включают аналогичные требования четвертого класса.

Дополнительно межсетевой экран должен обеспечивать регистрацию действия администратора межсетевого экрана по изменению правил фильтрации.

Администрирование: простота использования

Нет требований к четвертому и пятому классу. Требования к третьему классу:

Многокомпонентный межсетевой экран должен обеспечивать возможность дистанционного управления своими компонентами, в том числе, возможность конфигурирования фильтров, проверки взаимной согласованности всех фильтров, анализа регистрационной информации.

Целостность

Требования к пятому классу:

Межсетевой экран должен содержать средства контроля над целостностью своей программной и информационной части.

Требования к четвертому классу:

Данные требования полностью совпадают с аналогичными требованиями пятого класса.

Требования к третьему классу:

Данные требования полностью включают аналогичные требования пятого класса.

Дополнительно должен обеспечиваться контроль целостности программной и информационной части межсетевого экрана по контрольным суммам.

Восстановление

Требования к пятому классу:

Межсетевой экран должен предусматривать процедуру восстановления после сбоев и отказов оборудования, которые должны обеспечивать восстановление свойств межсетевого экрана.

Требования к четвертому классу:

Данные требования полностью совпадают с аналогичными требованиями пятого класса.

Требования к третьему классу:

Данные требования полностью совпадают с аналогичными требованиями пятого класса.

Тестирование

Требования к пятому классу:

В межсетевом экране должна обеспечиваться возможность регламентного тестирования:

реализации правил фильтрации;

процесса идентификации и аутентификации администратора;

процесса регистрации действий администратора межсетевого экрана;

процесса контроля за целостностью программной и информационной части межсетевого экрана;

процедуры восстановления.

Требования к четвертому классу:

В межсетевом экране должна обеспечиваться возможность регламентного тестирования:

реализации правил фильтрации;

процесса регистрации;

процесса идентификации и аутентификации администратора межсетевого экрана;

процесса регистрации действий администратора межсетевого экрана;

процесса контроля за целостностью программной и информационной части межсетевого экрана;

процедуры восстановления.

Требования к третьему классу:

В межсетевом экранированием должна обеспечиваться возможность регламентного тестирования

реализации правил фильтрации;

процесса регистрации;

процесса идентификации и аутентификации запросов;

процесса идентификации и аутентификации администратора межсетевого экрана;

процесса регистрации действий администратора межсетевого экрана;

процесса контроля за целостностью программной и информационной части межсетевого экрана;

процедуры восстановления.

Руководство администратора защиты

Требования к пятому классу:

Документ содержит:

описание контролируемых функций межсетевого экрана;

руководство по настройке и конфигурированию межсетевого экрана;

описание старта межсетевого экрана и процедур проверки правильности старта;

руководство по процедуре восстановления.

Требования к четвертому классу:

Данные требования полностью совпадают с аналогичными требованиями пятого класса.

Требования к третьему классу:

Данные требования полностью совпадают с аналогичными требованиями пятого класса.

Тестовая документация

Требования к пятому классу:

Должна содержать описание тестов и испытаний, которым подвергался межсетевой экран, и результаты тестирования.

Требования к четвертому классу:

Должна содержать описание тестов и испытаний, которым подвергался межсетевой экран, и результаты тестирования.

Требования к третьему классу:

Должна содержать описание тестов и испытаний, которым подвергался межсетевой экран, и результаты тестирования.

Конструкторская документация

Требования к пятому классу:

Должна содержать:

общую схему межсетевого экрана;

общее описание принципов работы межсетевого экрана;

описание правил фильтрации;

описание средств и процесса идентификации и аутентификации;

описание средств и процесса регистрации;

описание средств и процесса контроля над целостностью программной и информационной части межсетевого экрана;

Требования к четвертому классу:

Данные требования полностью совпадают с аналогичными требованиями пятого класса по составу документации.

Требования к третьему классу:

Данные требования полностью включают аналогичные требования пятого класса по составу документации.

Дополнительно документация должна содержать:

описание средств и процесса централизованного управления компонентами межсетевого экрана.

2.5 Виртуальные частные сети (VPN)

В связи с широким распространением Интернет, интранет, экстранет при разработке и применении распределенных информационных сетей и систем одной из самых актуальных задач является решение проблем информационной безопасности.

В последнее десятилетие в связи с бурным развитием Интернет и сетей коллективного доступа в мире произошел качественный скачок в распространении и доступности информации. Пользователи получили дешевые и доступные каналы связи. Стремясь к экономии средств, предприятия используют такие каналы для передачи критичной коммерческой информации. Однако принципы построения Интернет открывают злоумышленникам возможности кражи или преднамеренного искажения информации. Не обеспечена достаточно надежная защита от проникновения нарушителей в корпоративные и ведомственные сети.

Для эффективного противодействия сетевым атакам и обеспечения возможности активного и безопасного использования в бизнесе открытых сетей в начале 90-х годов родилась и активно развивается концепция построения защищенных виртуальных частных сетей - VPN. (Virtual Private Networks).

Концепция построения защищенных виртуальных частных сетей VPN

В основе концепции построения защищенных виртуальных частных сетей VPN лежит достаточно простая идея: если в глобальной сети есть два узла, которые хотят обменяться информацией, то для обеспечения конфиденциальности и целостности передаваемой по открытым сетям информации между ними необходимо построить виртуальный туннель, доступ к которому должен быть чрезвычайно затруднен всем возможным активным и пассивным внешним наблюдателям. Термин «виртуальный» указывает на то, что соединение между двумя узлами сети не является постоянным (жестким) и существует только во время прохождения трафика по сети.

Преимущества, получаемые компанией при формировании таких виртуальных туннелей, заключаются, прежде всего, в значительной экономии финансовых средств.

Функции и компоненты сети VPN

Защищенной виртуальной сетью VPN называют объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных.

При подключении корпоративной локальной сети к открытой сети возникают угрозы безопасности двух основных типов:

несанкционированный доступ к корпоративным данным в процессе их передачи по открытой сети;

несанкционированный доступ к внутренним ресурсам корпоративной локальной сети, получаемый злоумышленником в результате не санкционированного входа в эту сеть.

Защита информации в процессе передачи по открытым каналам связи основана на выполнении следующих основных функций:

аутентификации взаимодействующих сторон;

криптографическом закрытии (шифровании) передаваемых данных;

проверке подлинности и целостности доставленной информации.

Для этих функций характерна взаимосвязь друг с другом. Их реализация основана на использовании криптографических методов защиты информации.

Для защиты локальных сетей и отдельных компьютеров от несанкционированных действий со стороны внешней среды обычно используют межсетевые экраны, поддерживающие безопасность информационного взаимодействия путем фильтрации двустороннего потока сообщений, а также выполнения функций посредничества при обмене информацией. Межсетевой экран располагают на стыке между локальной и открытой сетью. Для защиты отдельного удаленного компьютера, подключенного к открытой сети, программное обеспечение межсетевого экрана устанавливают на этом же компьютере, и такой межсетевой экран называется персональным.

Туннелирование

Защита информации в процессе ее передачи по открытым каналам основана на построении защищенных виртуальных каналов связи, называемых крипто защищенными туннелями. Каждый такой туннель представляет собой соединение, проведенное через открытую сеть, по которому передаются криптографический защищенные пакеты сообщений.